Safe mode mikrotik

Safe mode mikrotik

Overview

This article describes a set of commands used for configuration management.

Configuration Undo/Redo

A simple example to demonstrate the addition of firewall rule and how to undo and redo the action:

We have added firewall rule and in /system history we can see all what is being done.

Let’s undo everything:

As you can see firewall rule disappeared.

Now redo the last change:

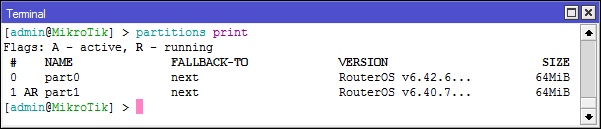

System history is capable of showing exact CLI commands that will be executed during Undo or Redo actions even if we perform the action from GUI, for example, detailed history output after adding TCP accept rule from WinBox:

Safe Mode

Sometimes it happens that the router’s configuration is changed in a way that will make the router inaccessible (except local console). Usually, this is done by accident, but there is no way to undo the last change when the connection to the router is already cut. Safe mode can be used to minimize such risk.

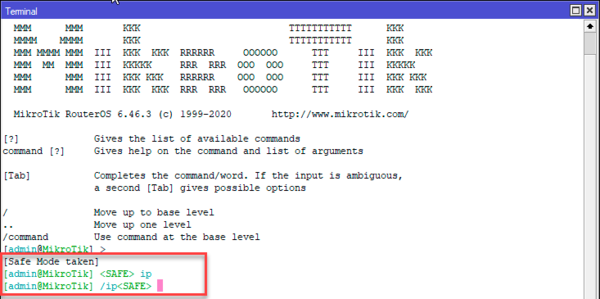

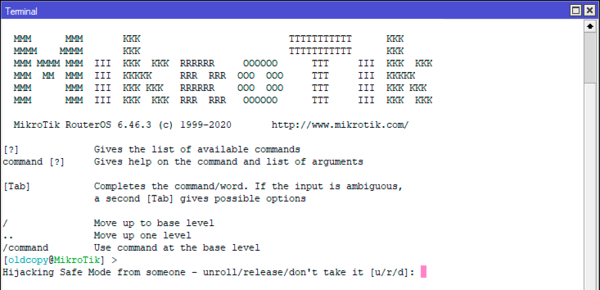

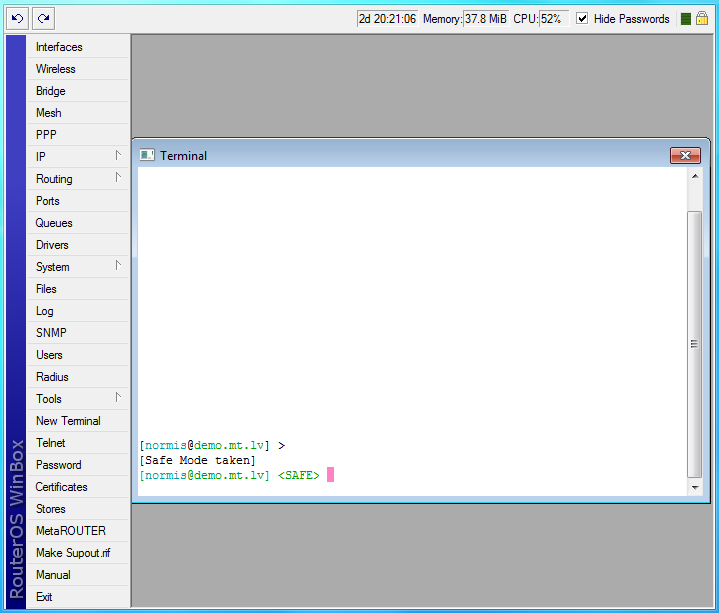

Safe mode is entered by pressing Ctrl-X. To save changes and quit safe mode, press Ctrl-X again. To exit without saving the made changes, hit Ctrl-D

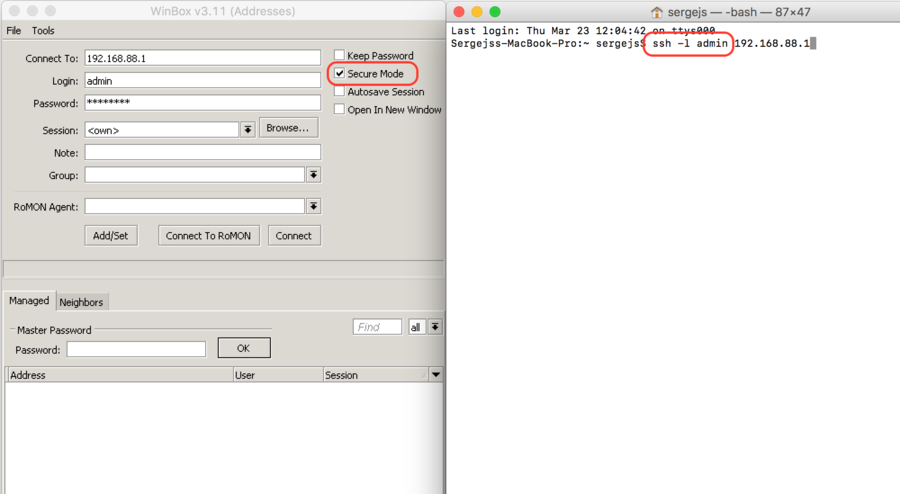

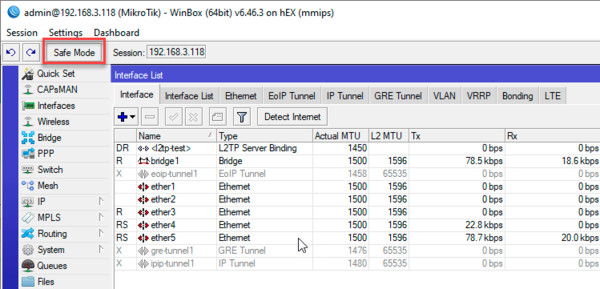

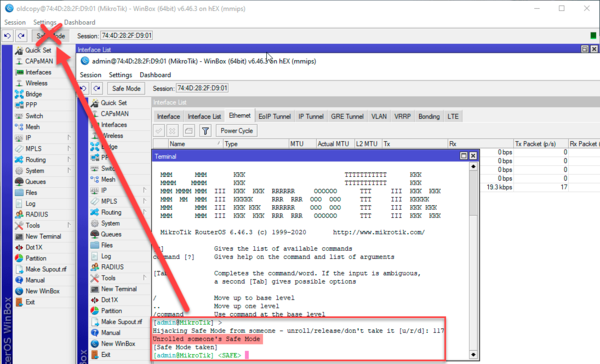

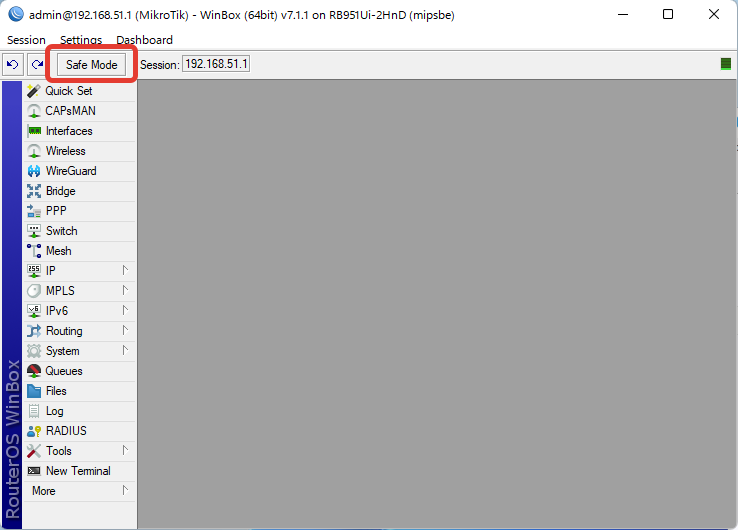

Message Safe Mode taken is displayed and prompt changes to reflect that session is now in safe mode. In WinBox safe mode is enabled by toggling the Safe Mode toggle button on the left side of the toolbar.

All configuration changes that are made (also from other login sessions), while the router is in safe mode, are automatically undone if the safe mode session terminates abnormally. You can see all such changes that will be automatically undone tagged with an F flag in system history:

Now, if telnet connection, WinBox terminal (if the safe mode was enabled on WinBox terminal window), or WinBox connection is cut, then after a while (TCP timeout is 9 minutes) all changes that were made while in safe mode will be undone. Exiting session by Ctrl-D also undoes all safe mode changes, while /quit does not.

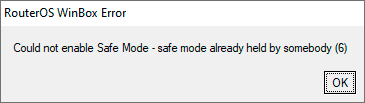

If another user tries to enter safe mode, he’s given the following message:

If too many changes are made while in safe mode, and there’s no room in history to hold them all (currently history keeps up to 100 most recent actions), then the session is automatically put out of the safe mode, no changes are automatically undone. Thus, it is best to change the configuration in small steps, while in safe mode. Pressing Ctrl—X twice is an easy way to empty the safe mode action list.

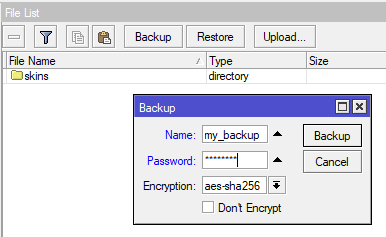

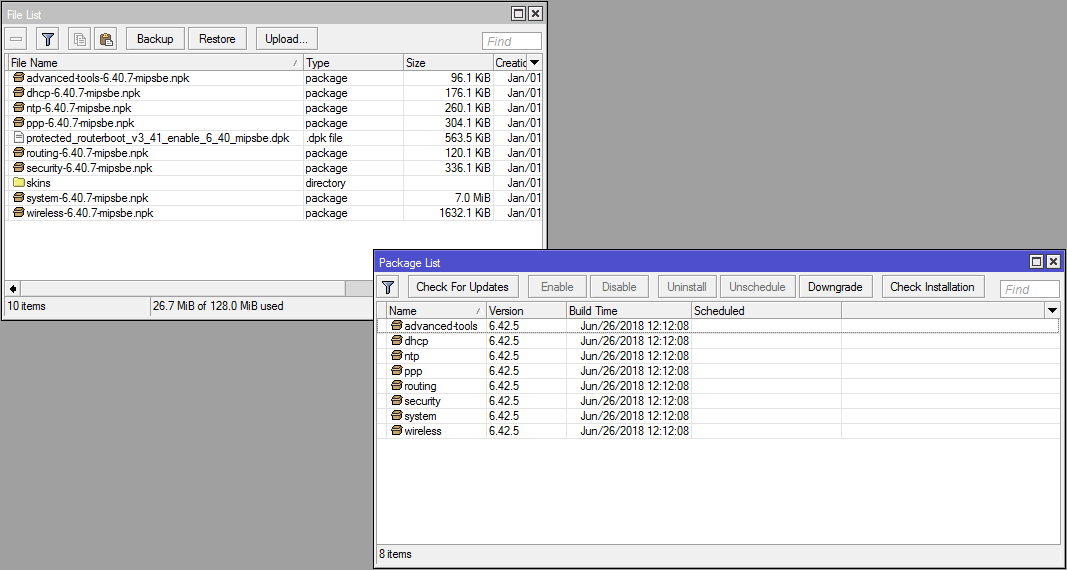

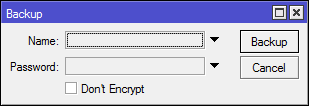

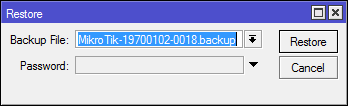

System Backup/Restore

System backup is the way to completely clone routers configuration in binary format. The backup file contains not just configuration, but also statistics data, logs, etc. The backup file is best used to save and restore configuration on the same device, for moving configuration to other devices, use export files instead.

Backup files contain sensitive information (passwords, keys, certificates). The file can be encrypted, but even then backups should be stored only in a secure location.

Restoring backup files should be done only on the same router or on a similar router when the previous router fails. A backup must not be used to clone configuration on multiple network routers.

Example to save and load backup file:

Import/Export

RouterOS allows to export and import of parts of the configuration in plain text format. This method can be used to copy bits of configuration between different devices, for example, clone the whole firewall from one router to another.

An export command can be executed from each individual menu (resulting in configuration export only from this specific menu and all its sub-menus) or from the root menu for complete config export.

Following command parameters are accepted:

| Property | Description |

|---|---|

| compact | Output only modified configuration, the default behavior |

| file | Export configuration to a specified file. When the file is not specified export output will be printed to the terminal |

| hide-sensitive | Hide sensitive information, like passwords, keys, etc. |

| verbose | With this parameter, the export command will output whole configuration parameters and items including defaults. |

For example export configuration from /ip address menu and save it to file:

By default export command writes only user-edited configuration, RouterOS defaults are omitted.

For example, IPSec default policy will not be exported, and if we change one property then only our change will be exported:

Notice the * flag, it indicates that entry is system default and cannot be removed manually.

Here is the list of all menus containing default system entries

| Menu | Default Entry |

|---|---|

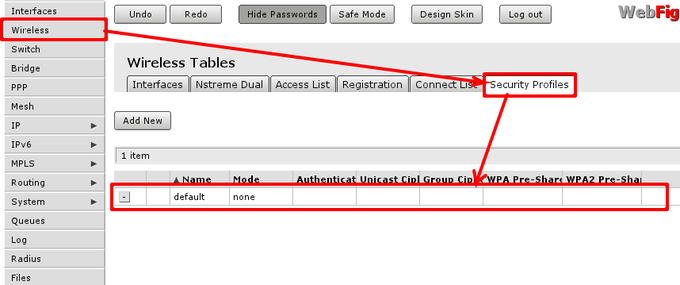

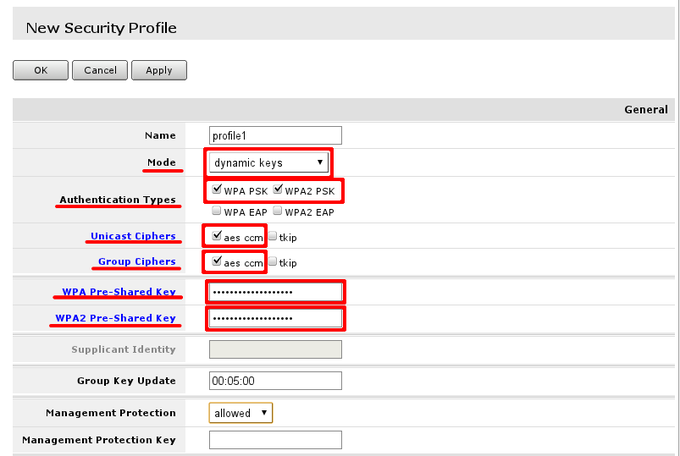

| /interface wireless security-profiles | default |

| /ppp profile | «default», «default-encryption» |

| /ip hotspot profile | default |

| /ip hotspot user profile | default |

| /ip ipsec policy | default |

| /ip ipsec policy group | default |

| /ip ipsec proposal | default |

| /ip ipsec mode-conf | read-only |

| /ip smb shares | pub |

| /ip smb users | guest |

| /ipv6 nd | any |

| /mpls interface | all |

| /routing bfd interface | all |

| /routing bgp instance | default |

| /routing ospf instance | default |

| /routing ospf area | backbone |

| /routing ospf-v3 instance | defailt |

| /routing ospf-v3 area | backbone |

| /snmp community | public |

| /tool mac-server mac-winbox | all |

| /tool mac-server | all |

| /system logging | «info», «error», «warning», «critical» |

| /system logging action | «memory», «disk», «echo», «remote» |

| /queue type | «default», «ethernet-default», «wireless-default», «synchronous-default», «hotspot-default», «only-hardware-queue», «multi-queue-ethernet-default», «default-small» |

Configuration Import

Root menu command import allows running configuration script from the specified file. Script file (with extension «.rsc») can contain any console command including complex scripts.

For example, load saved configuration file

Import command allows to specify following parameters:

| Property | Description |

|---|---|

| from-line | Start executing the script from the specified line number |

| file-name | Name of the script (.rsc) file to be executed. |

| verbose | Reads each line from the file and executes individually, allowing to debug syntax or other errors more easily. |

Auto Import

It is also possible to automatically execute scripts after uploading to the router with FTP or SFTP. The script file must be named with extension *.auto.rsc. Once the commands in the file are executed, a new *.auto.log file is created which contains import success or failure information.

«.auto.rsc» in the filename is mandatory for a file to be automatically executed.

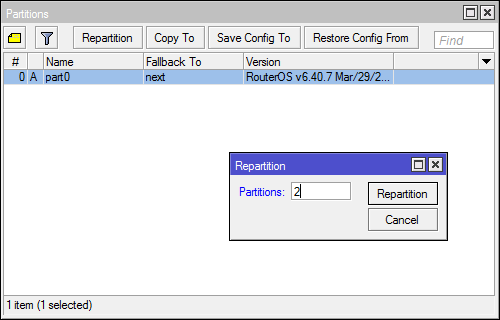

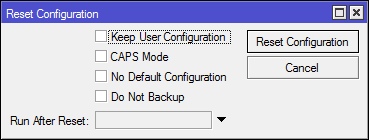

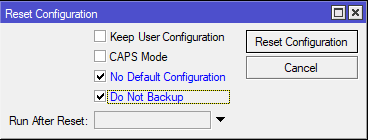

Configuration Reset

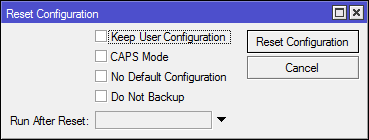

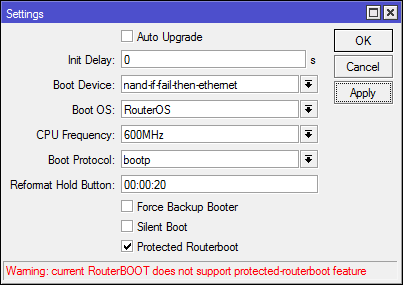

RouterOS allows resetting configuration with /system reset-configuration command

This command clears all configuration of the router and sets it to the factory defaults including the login name and password (‘admin’ with an empty password). For more details on the default configuration see the list.

After the configuration reset command is executed router will reboot and load the default configuration.

The backup file of the existing configuration is stored before reset. That way you can easily restore any previous configuration if reset is done by mistake.

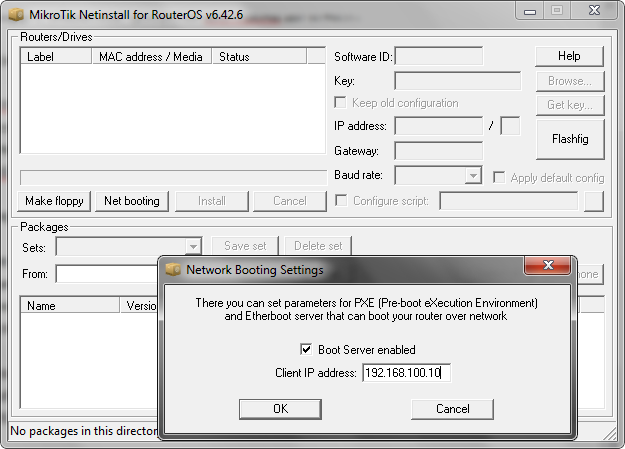

If the router has been installed using Netinstall and had a script specified as the initial configuration, the reset command executes this script after purging the configuration. To stop it from doing so, you will have to reinstall the router.

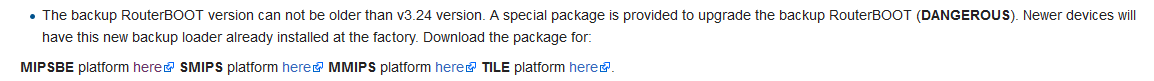

It is possible to override default reset behavior with the parameters below:

For example hard reset configuration without loading default config and skipping backup file:

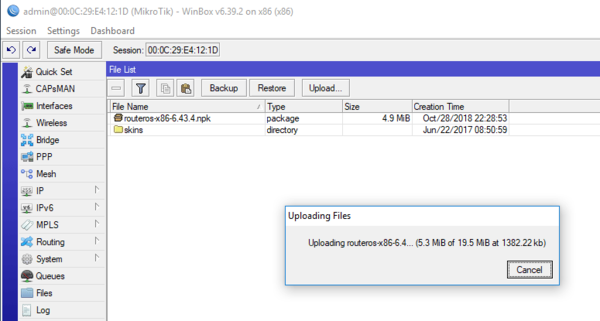

And the same using Winbox:

MikroTik Safe Mode: Безопасный режим работы при удаленной настройке RouterOS

В этой статье мы расскажем о MikroTik Safe Mode. Узнаем, зачем и в каких случаях его используют. Чем данная функция облегчает работу системного администратора, важность ее использования на практике.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Safe Mode — это режим работы, при котором MikroTik во время неправильного изменения конфигурации RouterOS, которая привела к разрыву IP-соединения и потери доступа к оборудованию, через 15-20 минут восстановит подключение к устройству, отменив внесенные изменения.

Обратите внимание, что речь идет именно о разрыве IP-соединения. Если устройство перезагрузится по причине потери питания (пропало электричество), то все изменения будут применены.

Mikrotik Safe Mode. Практическое применение.

Обычно Safe Mode применяют при удаленной настройке роутера Микротик. Модифицируя конфигурацию брандмауэра или внешний IP-адрес устройства, используя безопасный режим, вы защитите себя от ошибки, которая может привести к потере доступа до роутера.

Включить Safe Mode на MikroTik можно:

Переход в безопасный режим из консоли осуществляется нажатием клавиш Ctrl + X.

Не забудьте после завершения конфигурирования RouterOS отключить данный режим, чтобы внесенные изменения сохранились.

Отключение Safe Mode из Winbox, производится при помощи повторного нажатия одноименной кнопки.

Для терминального режима – повторным нажатием Ctrl + X.

Пример

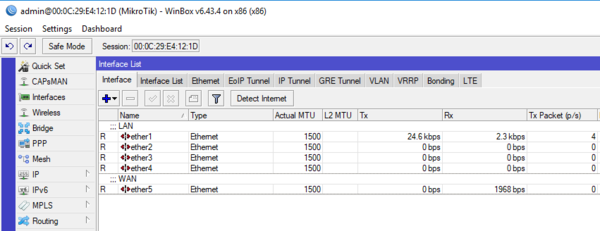

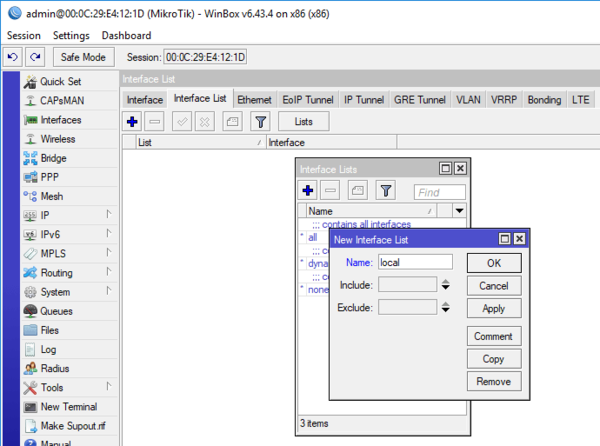

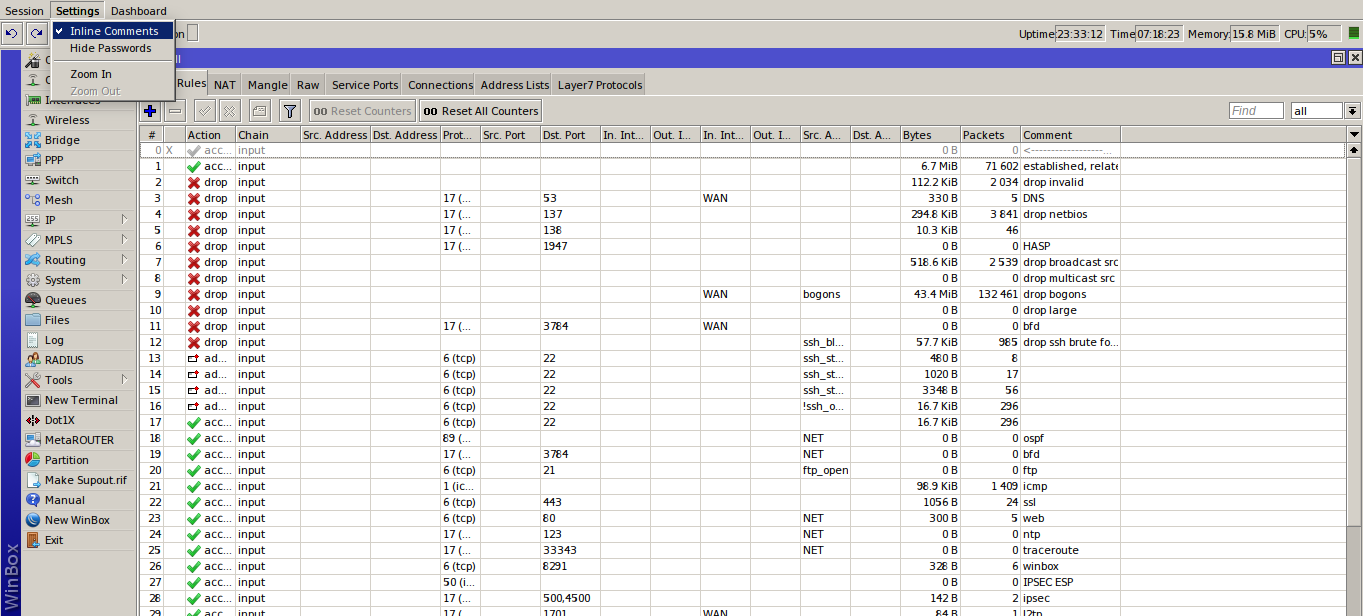

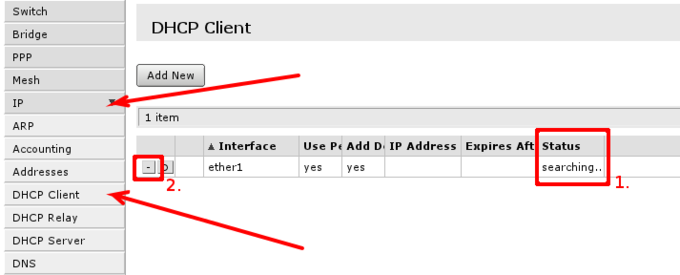

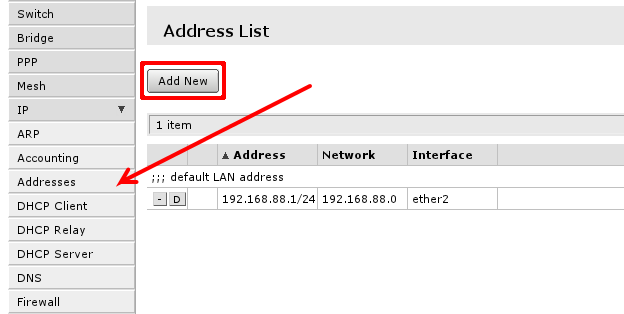

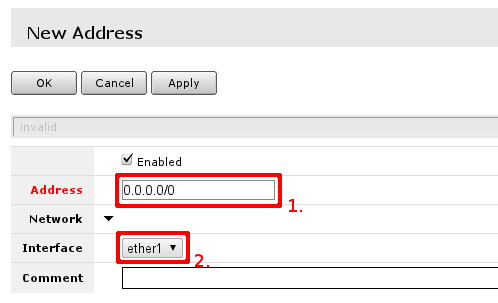

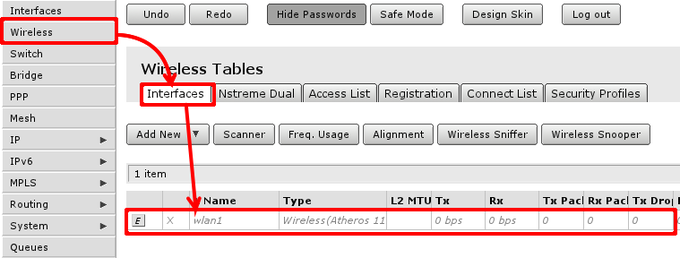

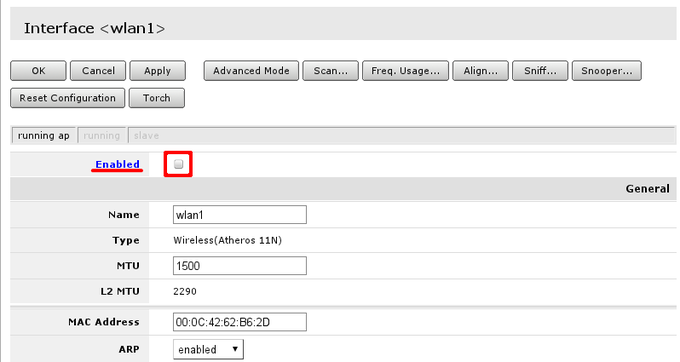

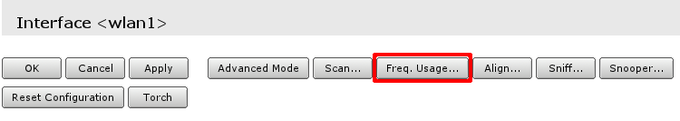

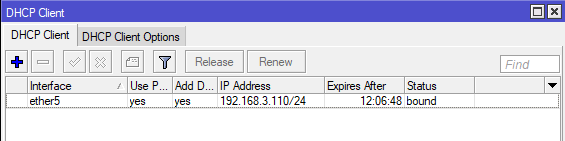

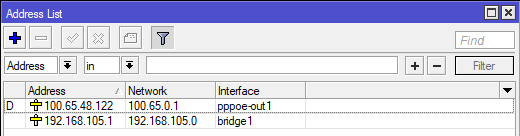

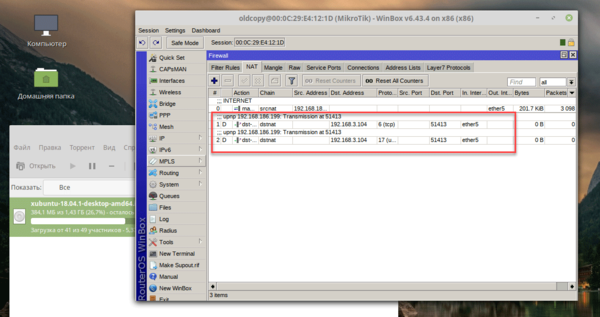

Рассмотрим принцип работы Safe Mode на MikroTik, используя Winbox. Для этого откроем графическую утилиту и активируем безопасный режим:

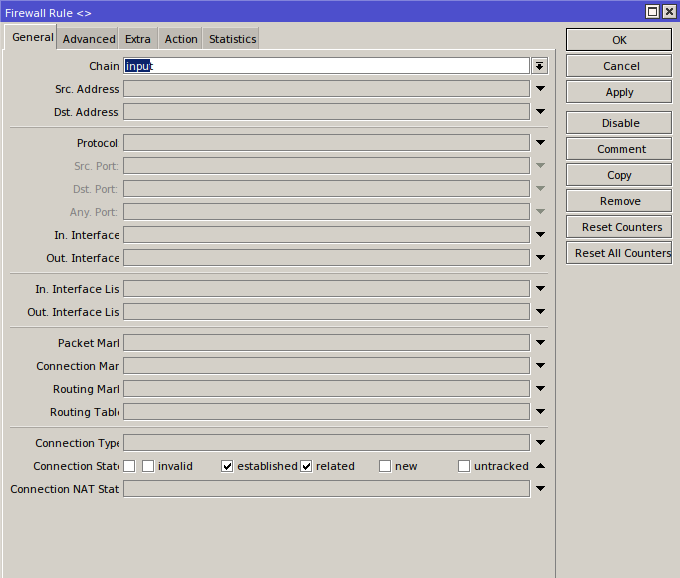

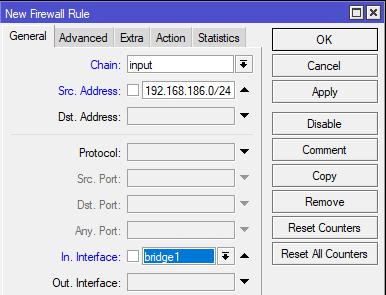

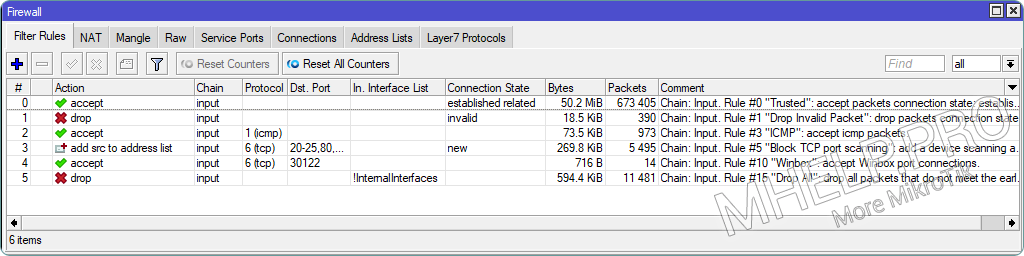

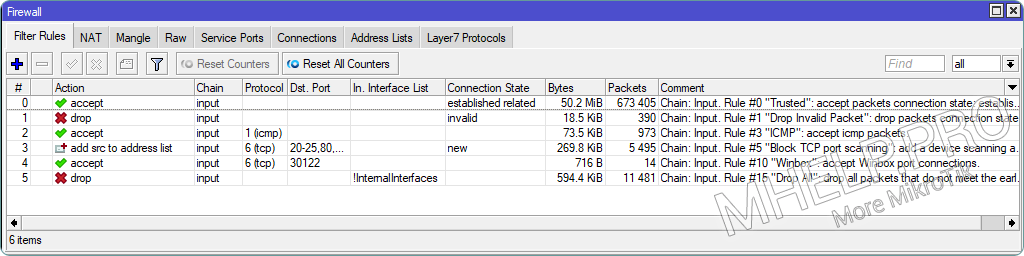

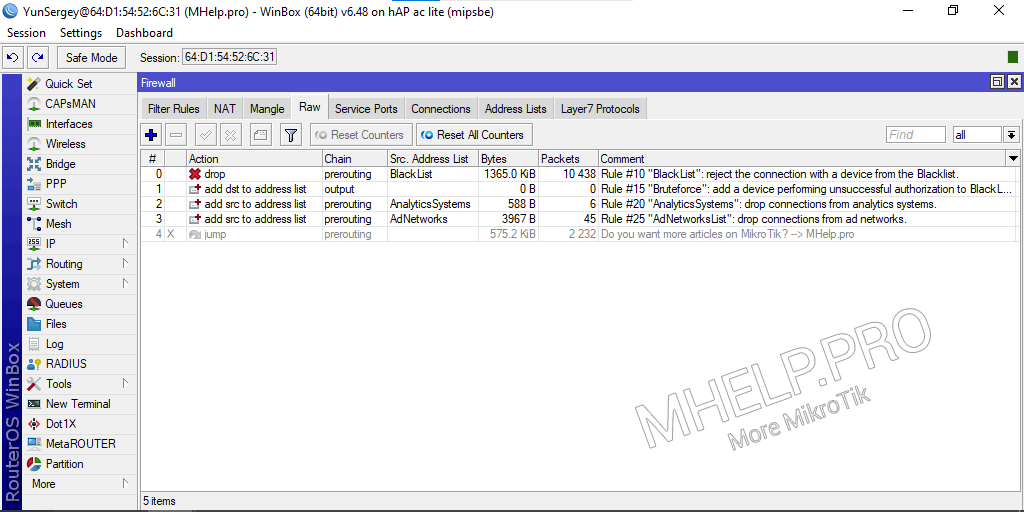

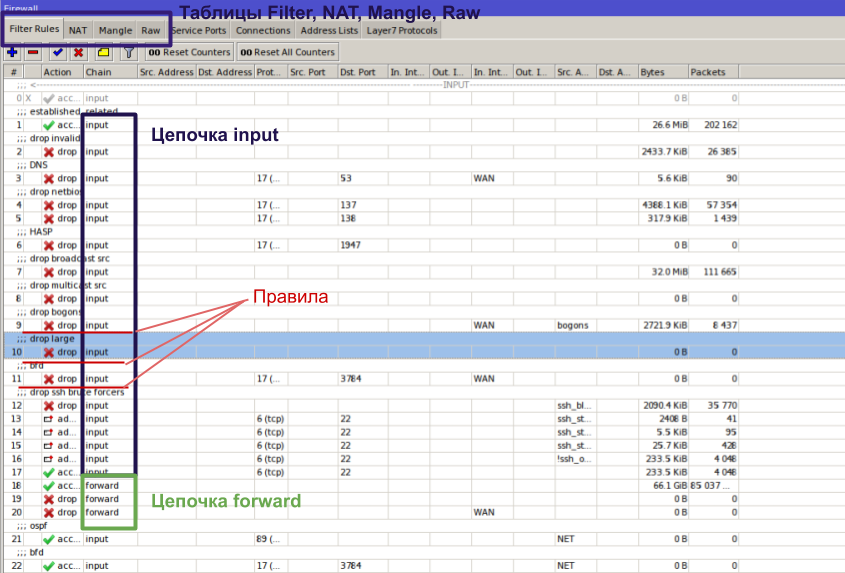

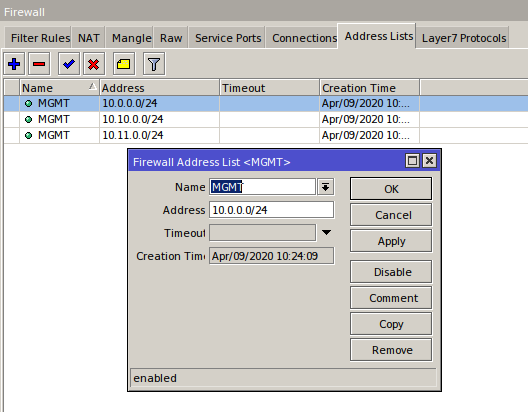

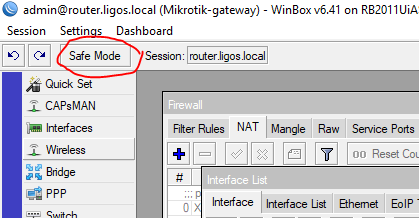

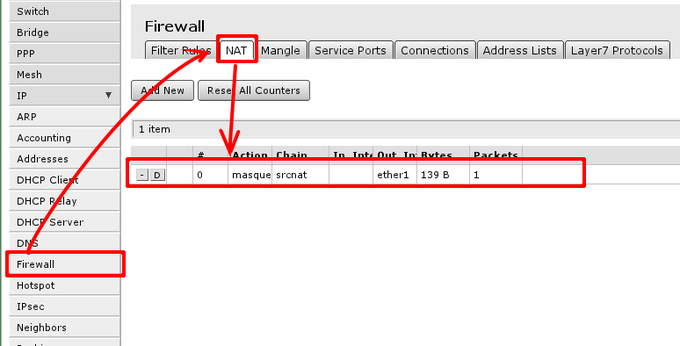

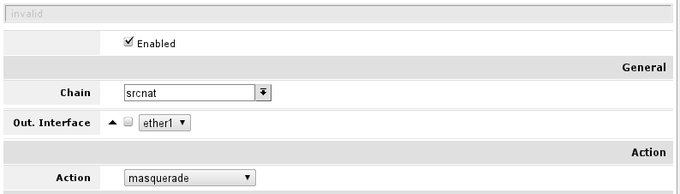

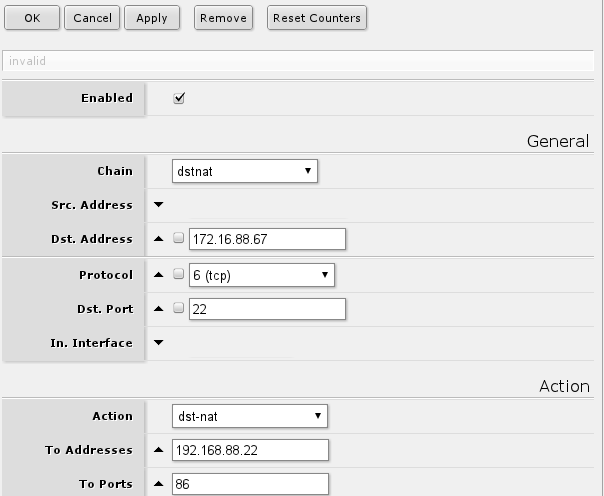

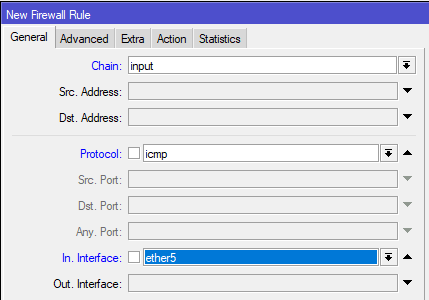

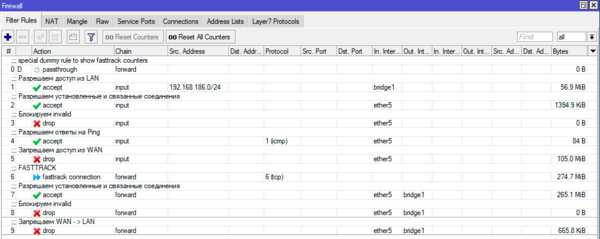

Откроем конфигурацию firewall:

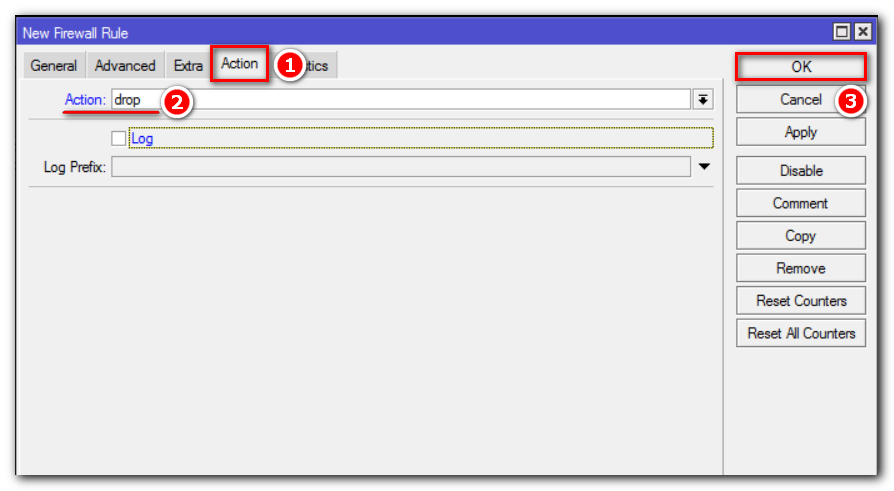

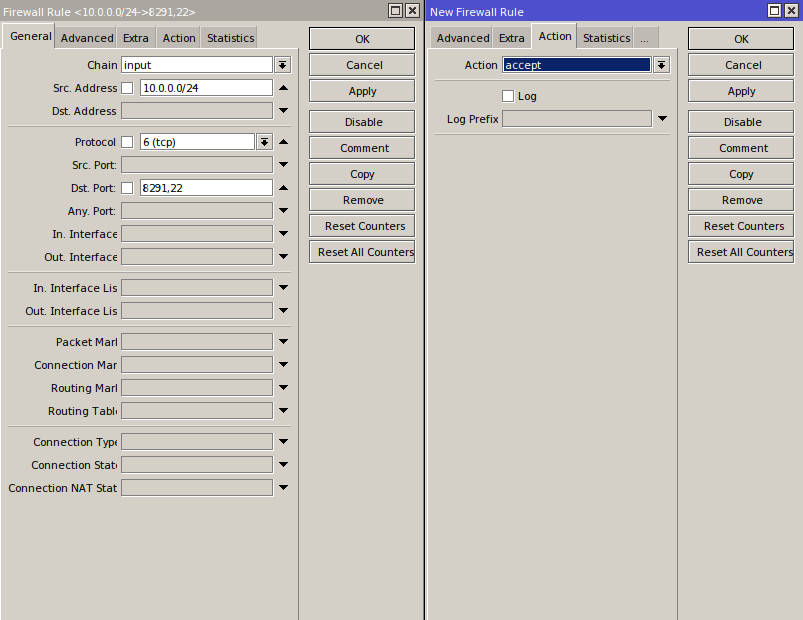

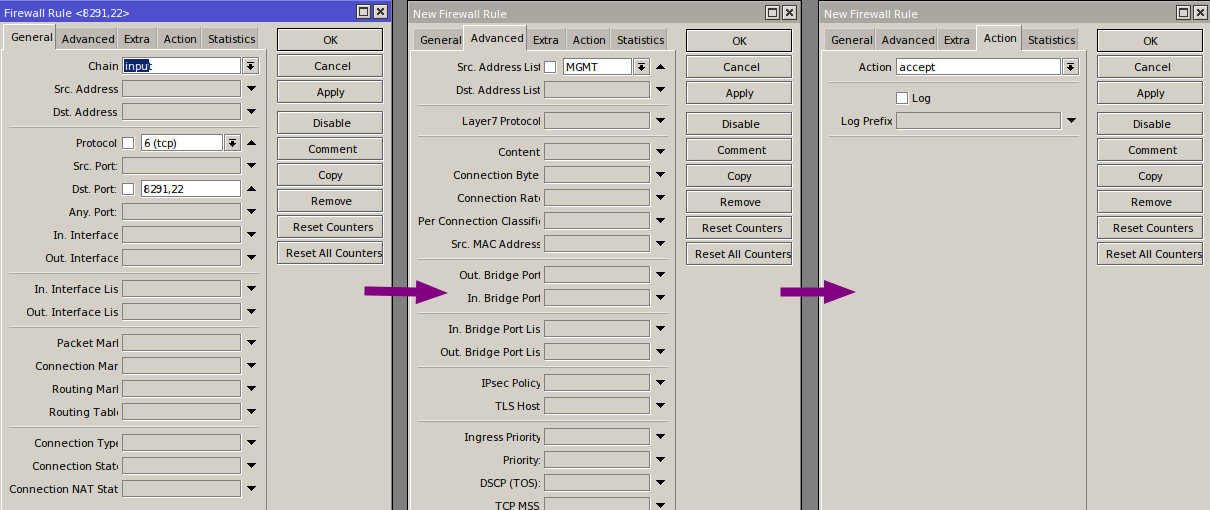

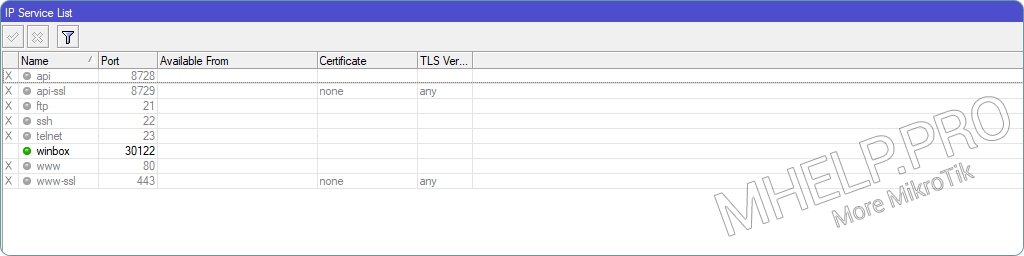

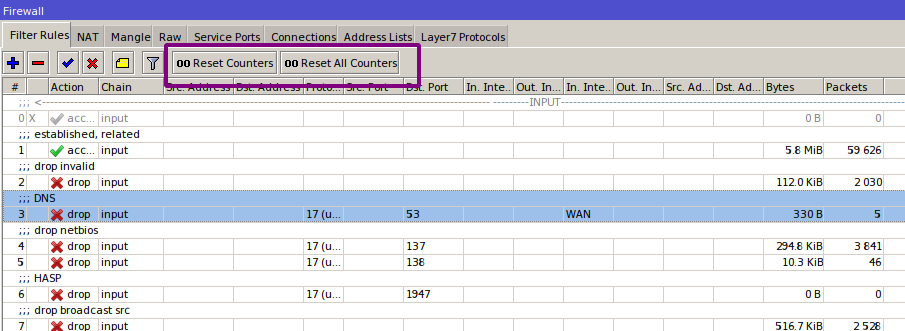

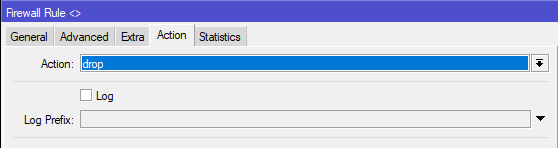

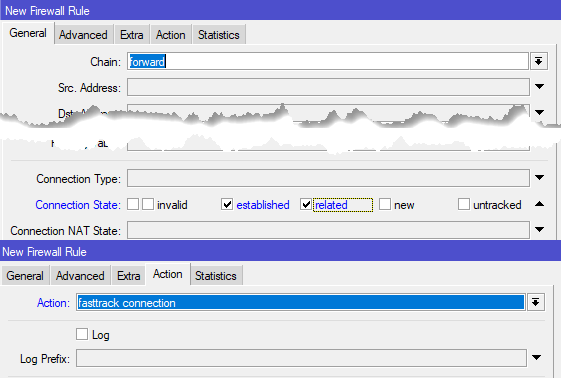

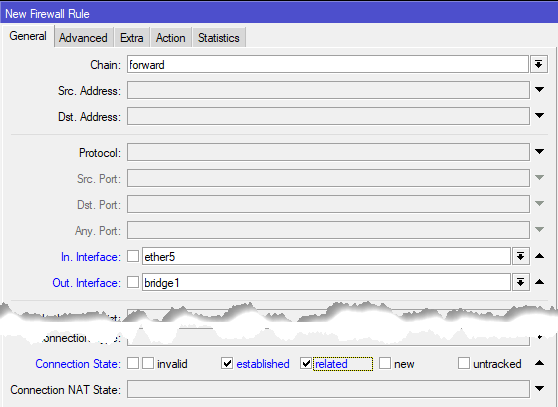

Запретим входящие соединения по 8291(TCP) порту и поставим это правило первым, чем отключим доступ к маршрутизатору по Winbox:

Через некоторое время соединение разорвется. Подождем 15-20 минут и повторим попытку подключения. Увидим, что связь восстановилась.

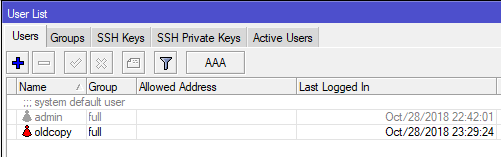

Не рекомендуем активировать функцию Safe Mode во время одновременной работы двух и более системных инженеров.

Конечно, пользователь RouterOS при попытке включения безопасного режима получит уведомление о том, что данная функция уже используется.

Но это произойдет тогда, когда метод вызова функции идентичный.

В случае, если первый администратор активирует Safe Mode через консоль, а другой при помощи графического интерфейса, то уведомлений не будет и все изменения будут применяться в реальном времени, без возможности откатить их до предыдущей конфигурации. Что вызовет ряд трудностей, приведет к серьезным последствиям и потере времени.

Надеюсь, данная статья была вам полезна. Если возникли вопросы, пишите в комментарии.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Безопасный режим в Mikrotik или как всегда оставаться на связи

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Потерять связь с удаленным роутером можно по множеству причин. Все мы люди и всем нам свойственно ошибаться. Это могут быть как ошибки в сетевой конфигурации, так и просто ошибочные действия, чаще всего непреднамеренные, например, один мой коллега случайно отключил внешний интерфейс на роутере случайно нажав на кнопку с крестиком. Поэтому, насколько бы вы не были уверенны в правильности своих действий, даже если вы уже много раз так делали, никогда нельзя сбрасывать со счетов возможность возникновения нештатных ситуаций.

Его смысл заключается в том, что внесенные изменения не сразу записываются в память устройства, а только после явного подтверждения администратором, которым является ручной выход из безопасного режима. В случае потери связи с устройством через некоторое время будет выполнен откат настроек. Это время определяется тайм-аутом TCP и не превышает 9 минут.

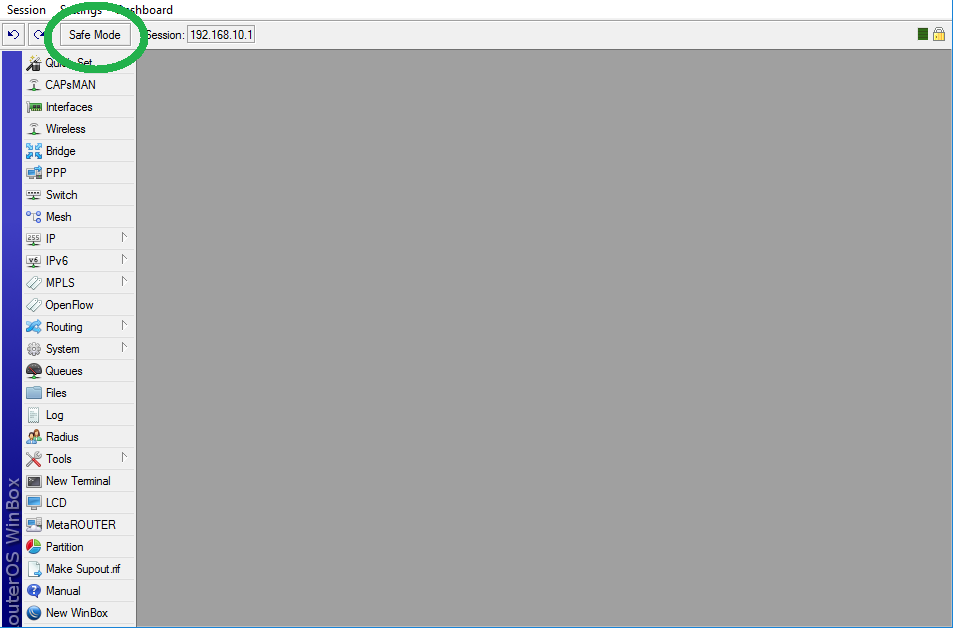

Чтобы включить безопасный режим следует нажать кнопку Safe Mode в Winbox:

Также к отмене всех сделанных изменений приведет закрытие окна Winbox или терминала с включенным безопасным режимом. Этим можно воспользоваться, если вы просто хотите быстро откатить все внесенные изменения.

Чтобы выйти из безопасного режима с сохранением внесенных изменений следует явно отжать кнопку Safe Mode в Winboх или еще раз выполнить сочетание клавиш Ctrl+x в терминале, также изменения сохраняются при выходе из терминала командой:

Работа в безопасном режиме имеет свои особенности, которые нужно обязательно учитывать. Количество хранимых шагов ограничено, согласно документации, роутер может сохранять в памяти не более 100 действий, если вы превысите это количество, то сеанс автоматически выйдет из безопасного режима и изменения не смогут быть отменены. Поэтому рекомендуется вносить изменения небольшими порциями, каждый раз выходя из безопасного режима и входя в него повторно. В терминале для этого можно использовать двойное нажатие Ctrl+x.

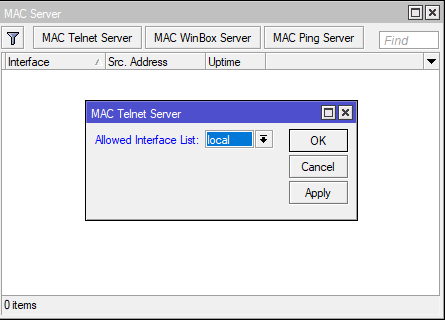

При совместной работе нескольких администраторов может возникнуть ситуация, когда одна из сессий уже находится в безопасном режиме, попытка включить безопасный режим еще в одной сессии через Winbox не увенчается успехом:

О результатах первых двух действий другой администратор получит уведомление, но только в том случае, если безопасный режим использовался в терминале. Если же один из администраторов включил безопасный режим через Winbox, а второй забрал его через терминал, то никаких уведомлений первый администратор не получит и визуально кнопка Safe Mode будет оставаться нажатой. Это может привести к опасным ситуациям, когда первый администратор будет считать, что безопасный режим у него включен, но на самом деле все изменения будут применяться непосредственно на устройстве.

Чтобы обезопасить себя от перехвата безопасного режима следует перед внесением очередных изменений выключить безопасный режим и снова включить. Если вы работаете через Winbox, то столкнетесь с описанной выше ошибкой, а в терминале получите запрос на захват режима. При возникновении подобной ситуации мы рекомендуем сразу связаться с коллегами и согласовать последующие действия.

Еще одной особенностью безопасного режима является его реакция на выключение питания устройства или его аварийную перезагрузку, в этом случае все изменения внесенные в безопасном режиме будут применены. Поэтому если ваше оборудование находится в местах, где возможны перебои с энергоснабжением, то рекомендуем обязательно позаботиться о бесперебойном питании.

Обрыва интернет-соединения указанная особенность не касается, такая ситуация будет обработана как обрыв связи с последующим откатом изменений. Аналогичная реакция будет и на аварийное завершение работы клиентского устройства, где был запущен Winbox или терминал.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Configuration Management

This article describes a set of commands used for configuration management.

A simple example to demonstrate the addition of firewall rule and how to undo and redo the action:

We have added firewall rule and in /system history we can see all what is being done.

Let’s undo everything:

As you can see firewall rule disappeared.

Now redo the last change:

System history is capable of showing exact CLI commands that will be executed during Undo or Redo actions even if we perform the action from GUI, for example, detailed history output after adding TCP accept rule from WinBox:

Safe Mode

Sometimes it happens that the router’s configuration is changed in a way that will make the router inaccessible (except local console). Usually, this is done by accident, but there is no way to undo the last change when the connection to the router is already cut. Safe mode can be used to minimize such risk.

Safe mode is entered by pressing Ctrl-X. To save changes and quit safe mode, press Ctrl-X again. To exit without saving the made changes, hit Ctrl-D

Message Safe Mode taken is displayed and prompt changes to reflect that session is now in safe mode. In WinBox safe mode is enabled by toggling the Safe Mode toggle button on the left side of the toolbar.

All configuration changes that are made (also from other login sessions), while the router is in safe mode, are automatically undone if the safe mode session terminates abnormally. You can see all such changes that will be automatically undone tagged with an F flag in system history:

Now, if telnet connection, WinBox terminal (if the safe mode was enabled on WinBox terminal window), or WinBox connection is cut, then after a while (TCP timeout is 9 minutes) all changes that were made while in safe mode will be undone. Exiting session by Ctrl-D also undoes all safe mode changes, while /quit does not.

If another user tries to enter safe mode, he’s given the following message:

If too many changes are made while in safe mode, and there’s no room in history to hold them all (currently history keeps up to 100 most recent actions), then the session is automatically put out of the safe mode, no changes are automatically undone. Thus, it is best to change the configuration in small steps, while in safe mode. Pressing Ctrl—X twice is an easy way to empty the safe mode action list.

System Backup/Restore

System backup is the way to completely clone routers configuration in binary format. The backup file contains not just configuration, but also statistics data, logs, etc. The backup file is best used to save and restore configuration on the same device, for moving configuration to other devices, use export files instead.

Backup files contain sensitive information (passwords, keys, certificates). The file can be encrypted, but even then backups should be stored only in a secure location.

Restoring backup files should be done only on the same router or on a similar router when the previous router fails. A backup must not be used to clone configuration on multiple network routers.

Example to save and load backup file:

Import/Export

RouterOS allows to export and import of parts of the configuration in plain text format. This method can be used to copy bits of configuration between different devices, for example, clone the whole firewall from one router to another.

An export command can be executed from each individual menu (resulting in configuration export only from this specific menu and all its sub-menus) or from the root menu for complete config export.

Following command parameters are accepted:

| Property | Description |

|---|---|

| compact | Output only modified configuration, the default behavior |

| file | Export configuration to a specified file. When the file is not specified export output will be printed to the terminal |

| hide-sensitive | Hide sensitive information, like passwords, keys, etc. |

| verbose | With this parameter, the export command will output whole configuration parameters and items including defaults. |

For example export configuration from /ip address menu and save it to file:

By default export command writes only user-edited configuration, RouterOS defaults are omitted.

For example, IPSec default policy will not be exported, and if we change one property then only our change will be exported:

Notice the * flag, it indicates that entry is system default and cannot be removed manually.

Here is the list of all menus containing default system entries

| Menu | Default Entry |

|---|---|

| /interface wireless security-profiles | default |

| /ppp profile | «default», «default-encryption» |

| /ip hotspot profile | default |

| /ip hotspot user profile | default |

| /ip ipsec policy | default |

| /ip ipsec policy group | default |

| /ip ipsec proposal | default |

| /ip ipsec mode-conf | read-only |

| /ip smb shares | pub |

| /ip smb users | guest |

| /ipv6 nd | any |

| /mpls interface | all |

| /routing bfd interface | all |

| /routing bgp instance | default |

| /routing ospf instance | default |

| /routing ospf area | backbone |

| /routing ospf-v3 instance | defailt |

| /routing ospf-v3 area | backbone |

| /snmp community | public |

| /tool mac-server mac-winbox | all |

| /tool mac-server | all |

| /system logging | «info», «error», «warning», «critical» |

| /system logging action | «memory», «disk», «echo», «remote» |

| /queue type | «default», «ethernet-default», «wireless-default», «synchronous-default», «hotspot-default», «only-hardware-queue», «multi-queue-ethernet-default», «default-small» |

Configuration Import

Root menu command import allows running configuration script from the specified file. Script file (with extension «.rsc») can contain any console command including complex scripts.

For example, load saved configuration file

Import command allows to specify following parameters:

| Property | Description |

|---|---|

| from-line | Start executing the script from the specified line number |

| file-name | Name of the script (.rsc) file to be executed. |

| verbose | Reads each line from the file and executes individually, allowing to debug syntax or other errors more easily. |

Auto Import

It is also possible to automatically execute scripts after uploading to the router with FTP or SFTP. The script file must be named with extension *.auto.rsc. Once the commands in the file are executed, a new *.auto.log file is created which contains import success or failure information.

«.auto.rsc» in the filename is mandatory for a file to be automatically executed.

Configuration Reset

RouterOS allows resetting configuration with /system reset-configuration command

This command clears all configuration of the router and sets it to the factory defaults including the login name and password (‘admin’ with an empty password). For more details on the default configuration see the list.

After the configuration reset command is executed router will reboot and load the default configuration.

The backup file of the existing configuration is stored before reset. That way you can easily restore any previous configuration if reset is done by mistake.

If the router has been installed using Netinstall and had a script specified as the initial configuration, the reset command executes this script after purging the configuration. To stop it from doing so, you will have to reinstall the router.

It is possible to override default reset behavior with the parameters below:

For example hard reset configuration without loading default config and skipping backup file:

Mikrotik safe mode

Скорее всего, ответ на ваш вопрос такой: mikrotik в режиме safe mode откатывается обратно где-то через 9 минут по тайм-ауту TCP. Если я не угадал сходу, то возможно вы найдете ответ на ваш вопрос далее по тексту 😉

Настраивая роутер, рано или поздно, но с вероятностью близкой к ста процентам, наступит тот момент, когда вы побежите этот роутер либо перезагружать, либо подключаться с консоли и исправлять то, что вы натворили.

И хорошо, если серверная — это соседнее помещение. А это может быть и соседнее здание. И вполне возможно, что роутер вообще в другом городе, и вы пытаетесь удаленно что-то там настроить.

Safe mode — это защита от фатальных ошибок. И дело не в кривизне рук — никто не застрахован от ошибки, независимо от опыта.

Механизм прост до безобразия: вы включаете безопасный режим и, если вы из этого режима корректно не выйдете, то роутер откатывает те изменения, которые были сделаны во время сессии safe mode. Под корректным выходом из безопасного режима mikrotik подразумевает отключение безопасного режима вами собственноручно. Т.е. «все хорошо, связь не пропала, админ сам отключил…» и изменения, которые были внесены в конфигурацию, применяются.

В winbox безопасный режим включается кнопкой:

Отключается ей же.

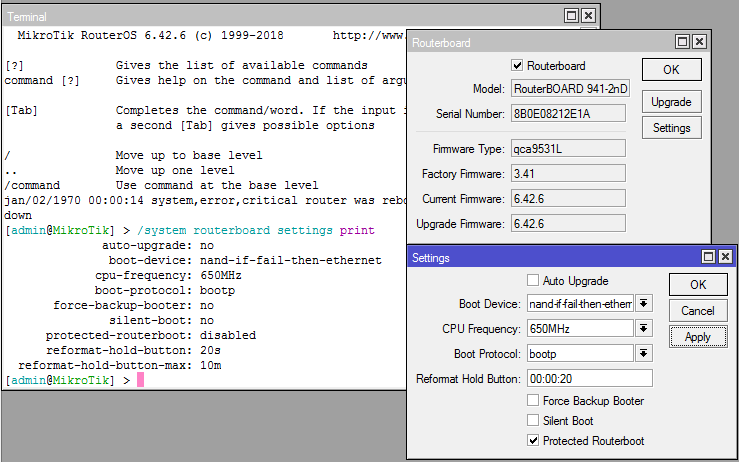

Для входа в безопасный режим в терминале надо нажать CTRL+X. Терминал сообщит вам, что вы находитесь в безопасном режиме:

Manual:Console

Applies to RouterOS: 2.9, v3, v4

Contents

Overview

The console is used for accessing the MikroTik Router’s configuration and management features using text terminals, either remotely using serial port, telnet, SSH or console screen within Winbox, or directly using monitor and keyboard. The console is also used for writing scripts. This manual describes the general console operation principles. Please consult the Scripting Manual on some advanced console commands and on how to write scripts.

Hierarchy

The console allows configuration of the router’s settings using text commands. Since there is a lot of available commands, they are split into groups organized in a way of hierarchical menu levels. The name of a menu level reflects the configuration information accessible in the relevant section, eg. /ip hotspot.

Example

For example, you can issue the /ip route print command:

Instead of typing ip route path before each command, the path can be typed only once to move into this particular branch of menu hierarchy. Thus, the example above could also be executed like this:

Notice that the prompt changes in order to reflect where you are located in the menu hierarchy at the moment. To move to the top level again, type » / «

To move up one command level, type » .. «

You can also use / and .. to execute commands from other menu levels without changing the current level:

Item Names and Numbers

Many of the command levels operate with arrays of items: interfaces, routes, users etc. Such arrays are displayed in similarly looking lists. All items in the list have an item number followed by flags and parameter values.

To change properties of an item, you have to use set command and specify name or number of the item.

Item Names

Some lists have items with specific names assigned to each of them. Examples are interface or user levels. There you can use item names instead of item numbers.

You do not have to use the print command before accessing items by their names, which, as opposed to numbers, are not assigned by the console internally, but are properties of the items. Thus, they would not change on their own. However, there are all kinds of obscure situations possible when several users are changing router’s configuration at the same time. Generally, item names are more «stable» than the numbers, and also more informative, so you should prefer them to numbers when writing console scripts.

Item Numbers

Since version 3 it is possible to use item numbers without running print command. Numbers will be assigned just as if the print command was executed.

You can specify multiple items as targets to some commands. Almost everywhere, where you can write the number of item, you can also write a list of numbers.

Warning: Do not use Item numbers in scripts, it is not reliable way to edit items in scheduler. scripts, etc. Instead use find command. More info here also look at scripting examples.

Quick Typing

If there is more than one match, but they all have a common beginning, which is longer than that what you have typed, then the word is completed to this common part, and no space is appended:

/interface set e[Tab]_ becomes /interface set ether_

If you’ve typed just the common part, pressing the tab key once has no effect. However, pressing it for the second time shows all possible completions in compact form:

Another way to press fewer keys while typing is to abbreviate command and argument names. You can type only beginning of command name, and, if it is not ambiguous, console will accept it as a full name. So typing:

It is possible to complete not only beginning, but also any distinctive substring of a name: if there is no exact match, console starts looking for words that have string being completed as first letters of a multiple word name, or that simply contain letters of this string in the same order. If single such word is found, it is completed at cursor position. For example:

General Commands

There are some commands that are common to nearly all menu levels, namely: print, set, remove, add, find, get, export, enable, disable, comment, move. These commands have similar behavior throughout different menu levels.

Modes

Console line editor works either in multiline mode or in single line mode. In multiline mode line editor displays complete input line, even if it is longer than single terminal line. It also uses full screen editor for editing large text values, such as scripts. In single line mode only one terminal line is used for line editing, and long lines are shown truncated around the cursor. Full screen editor is not used in this mode.

Choice of modes depends on detected terminal capabilities.

List of keys

up, down and split keys leave cursor at the end of line.

Built-in Help

The console has a built-in help, which can be accessed by typing ?. General rule is that help shows what you can type in position where the ? was pressed (similarly to pressing [Tab] key twice, but in verbose form and with explanations).

Safe Mode

It is sometimes possible to change router configuration in a way that will make the router inaccessible (except from local console). Usually this is done by accident, but there is no way to undo last change when connection to router is already cut. Safe mode can be used to minimize such risk.

Safe mode is entered by pressing [CTRL]+[X]. To save changes and quit safe mode, press [CTRL]+[X] again. To exit without saving the made changes, hit [CTRL]+[D]

Message Safe Mode taken is displayed and prompt changes to reflect that session is now in safe mode. All configuration changes that are made (also from other login sessions), while router is in safe mode, are automatically undone if safe mode session terminates abnormally. You can see all such changes that will be automatically undone tagged with an F flag in system history:

Now, if telnet connection (or winbox terminal) is cut, then after a while (TCP timeout is 9 minutes) all changes that were made while in safe mode will be undone. Exiting session by [Ctrl]+[D] also undoes all safe mode changes, while /quit does not.

If another user tries to enter safe mode, he’s given following message:

If too many changes are made while in safe mode, and there’s no room in history to hold them all (currently history keeps up to 100 most recent actions), then session is automatically put out of the safe mode, no changes are automatically undone. Thus, it is best to change configuration in small steps, while in safe mode. Pressing [Ctrl]+[X] twice is an easy way to empty safe mode action list.

HotLock Mode

When HotLock mode is enabled commands will be auto completed.

To enter/exit HotLock mode press [CTRL]+[V].

Quick Help menu

F6 key enables menu at the bottom of the terminal which shows common key combinations and their usage.

MikroTik Safe Mode

Есть такая сис.админская мудрость «Удаленная настройка FireWall это к дальней дороге». Попробуем этого избежать.

Данный функционал используется для проведения потенциально опасных работ. Например, при неправильной настройки FireWall или маршрутов, да даже VPN-клиента можно потерять доступ к своему MikroTik.

Чтобы избежать ненужных поездок или попыток восстановить доступ через костыли, разработчики внедрили «безопасный режим». Для себя я открыл два способа подстраховки. Официальный и неофициальный. 🙂

Кнопка Safe Mode (официальный)

Для того чтобы начать работу в безопасном режиме достаточно нажать на кнопку Safe Mode в левом верхнем углу. Далее все наши действия не записываются в память устройства, а ждут подтверждения, это происходит только после повторного нажатия на кнопку. В случае, разрыва связи

через 10 минут изменения внесённые в этом режиме откататься обратно.

Скрипт (неофициальный)

Режим Safe Mode не всегда подходит. Например, если перед нами стоит задача в удаленной замене провайдера/настроек провайдера, то в случае обрыва связи — все равно всё откатиться, даже если нам не нужно. Поэтому я честно украл этот скрипт у Zerox.

Заходим в System->Scripts, добавляем скрипт, который ниже.

Обратите внимание на параметр delay это время в секундах до отката обратно

MikroTik: Разбираемся с Safe Mode.

Safe Mode — режим настройки, в котором изменения конфигурации не записываются в постоянную память MikroTik, пока Вы собственноручно не выйдете из этого режима.

Последовательность работы с режимом Safe Mode:

— Включить режим нажатием Ctrl+X в терминале или кнопкой Safe Mode в верхнем левом углу окна Winbox.

— Сделать требуемые настройки.

— Если настройка правильная и связь с MikroTik не потеряна, выйти из Safe Mode повторым нажатием Ctrl+X в терминале или кнопкой Safe Mode в Winbox. Это сохранит внесенные изменения конфигурации в постоянную память MikroTik.

— Если связь потеряна, то надо просто подождать около 10 минут и конфигурация MikroTik вернется к состоянию до включения Safe Mode.

Дополнительно в CLI, при включенном Safe Mode:

— комбинация Ctrl+D отменяет все изменения внесенные в режиме Safe Mode;

— чтобы посмотреть все внесенные изменения, ожидающие выхода из Safe Mode, наберите

— Не забывайте выходить из Safe Mode! Закрыли терминал или Winbox, забыв выйти из режима? Ваши изменения конфигурации откатятся назад.

— Количество изменений, которое возможно при включенном режиме Safe Mode ограничено. В вики указано число внесенных действий — 100, поэтому в режиме Safe Mode старайтесь не вносить изменения большими объемами.

— Время, через которое MikroTik считает, что связь потеряна и требуется откатить конфигурацию, основано на TCP timeout. — Если Вы не хотите ждать столько времени, то можете либо перезагрузить MikroTik по питанию, если оборудование в непосредственной близости или уменьшить время таймаута командой, например 5 минут,

Но надо понимать как это повлияет на устройство в целом.

Не забудьте обновить Winbox. В версии 3.4 нашел баг с включением Safe Mode. Как вариант приходилось запускать New Terminal, в нем нажимать Ctrl+X, а только потом проводить настройки в GUI. В версии 3.7 этого бага уже нет.

Murray’s Blog

About the things I make and do

Technical

Making Mikrotik Safe

Un-nuking it from orbit.

Background

And I learned there was already a way to save me from my own stupidity: safe mode.

Safe Mode

Safe Mode is a feature of WinBox, Webmin, TikApp and the Mikrotik console.

It provides an undo stack of changes you’ve made on your router. And if your changes involve… errr… nuking your router from orbit, they’ll automatically roll back after 9 minutes. Or, you exit without confirming your changes, you are given the option to undo them Or, you can hit the undo button to undo something bad.

To be clear, this isn’t queuing up changes ready to be applied; all your changes are made as normal. All it does is allow you to hit CTRL+Z if you mucked something up really badly. (Impressively, “something” also includes “removing all router connectivity”).

When you’re all done making changes, click Safe Mode again so they won’t be done when you exit.

Limitations

The manual says the router will only store the last 100 actions. I’m not exactly sure what one action may encompass (my guess is each action is one console command), but you could configure quite a bit in 100 actions. Also, this should encourage you to make small changes and then test they are working.

Safe mode is a global router setting. If multiple users are logged onto the router, they fight to hold safe mode. Given I’m a home user, if more than one people is connected to my router, I’ve probably been hacked.

The 9 minute timeout relates to TCP timeouts (apparently). That is, you need to confirm your changes for them to take effect. If you don’t, it takes the router 9 minutes to notice your connection wasn’t closed cleanly and roll the changes you made back. 9 minutes is rather a long time in my book, but better than nothing. (As a reference, I managed to repair my router’s deleted bridge interface in around 15 minutes, which included time to panic and troubleshoot).

The documentation doesn’t mention any actions which aren’t supported by safe mode. But it’s a pretty safe bet that commands like restart or shutdown can’t be undone.

Default to Safe Mode

There was some talk of making a Winbox option for safe mode to be on by default. And I amended my feature request to allow individual connections to save if safe mode is on or not.

However, it appears you need to opt into safe mode every time you connect.

Sadly, that means 90% of the time, I’ll forget.

Conclusion

Mikrotik lets you do almost everything. Including using Safe Mode to un-nuke your router.

Turn it on today! And keep turning it on tomorrow!

Console

Overview

The console is used for accessing the MikroTik Router’s configuration and management features using text terminals, either remotely using serial port, telnet, SSH or console screen within Winbox, or directly using monitor and keyboard. The console is also used for writing scripts. This manual describes the general console operation principles. Please consult the Scripting Manual on some advanced console commands and on how to write scripts.

Hierarchy

The console allows the configuration of the router’s settings using text commands. Since there is a lot of available commands, they are split into groups organized in a way of hierarchical menu levels. The name of a menu level reflects the configuration information accessible in the relevant section, eg. /ip hotspot.

Example

For example, you can issue the /ip route print command:

Instead of typing / ip route path before each command, the path can be typed only once to move into this particular branch of menu hierarchy. Thus, the example above could also be executed like this:

Notice that the prompt changes in order to reflect where you are located in the menu hierarchy at the moment. To move to the top level again, type » / «

To move up one command level, type » .. «

You can also use / and .. to execute commands from other menu levels without changing the current level:

Item Names and Numbers

Many of the command levels operate with arrays of items: interfaces, routes, users, etc. Such arrays are displayed in similarly looking lists. All items in the list have an item number followed by flags and parameter values.

To change properties of an item, you have to use set command and specify name or number of the item.

Item Names

Some lists have items with specific names assigned to each of them. Examples are interface or user levels. There you can use item names instead of item numbers.

You do not have to use the print command before accessing items by their names, which, as opposed to numbers, are not assigned by the console internally, but are properties of the items. Thus, they would not change on their own. However, there are all kinds of obscure situations possible when several users are changing router’s configuration at the same time. Generally, item names are more «stable» than the numbers, and also more informative, so you should prefer them to numbers when writing console scripts.

Item Numbers

Since version 3 it is possible to use item numbers without running print command. Numbers will be assigned just as if the print command was executed.

You can specify multiple items as targets to some commands. Almost everywhere, where you can write the number of item, you can also write a list of numbers.

Warning: Do not use Item numbers in scripts, it is not a reliable way to edit items in the scheduler. scripts, etc. Instead use find command. More info here also look at scripting examples.

Quick Typing

/inte[Tab]_ becomes /interface _

If there is more than one match, but they all have a common beginning, which is longer than that what you have typed, then the word is completed to this common part, and no space is appended:

/interface set e[Tab]_ becomes /interface set ether_

If you’ve typed just the common part, pressing the tab key once has no effect. However, pressing it for the second time shows all possible completions in compact form:

Another way to press fewer keys while typing is to abbreviate command and argument names. You can type only beginning of command name, and, if it is not ambiguous, console will accept it as a full name. So typing:

It is possible to complete not only the beginning, but also any distinctive substring of a name: if there is no exact match, the console starts looking for words that have string being completed as first letters of a multiple word name, or that simply contain letters of this string in the same order. If single such word is found, it is completed at cursor position. For example:

General Commands

There are some commands that are common to nearly all menu levels, namely: print, set, remove, add, find, get, export, enable, disable, comment, move. These commands have similar behavior throughout different menu levels.

You can combine commands, here are two variants of the same command that will place a new firewall filter entry, by looking up comment:

/ip firewall/filter/add chain=forward place-before=[find where comment=CommentX]

/ip/firewall/filter/add chain=forward place-before=»CommentX»

Modes

Console line editor works either in multiline mode or in single-line mode. In multiline mode line editor displays complete input line, even if it is longer than single terminal line. It also uses a full-screen editor for editing large text values, such as scripts. In single-line mode only one terminal line is used for line editing, and long lines are shown truncated around the cursor. A full-screen editor is not used in this mode.

Choice of modes depends on detected terminal capabilities.

List of keys

up, down and split keys leave cursor at the end of line.

Built-in Help

The console has a built-in help, which can be accessed by typing ?. The general rule is that helps shows what you can type in a position where the ? was pressed (similarly to pressing [Tab] key twice, but in verbose form and with explanations).

Safe Mode

It is sometimes possible to change router configuration in a way that will make the router inaccessible (except from local console). Usually this is done by accident, but there is no way to undo last change when connection to router is already cut. Safe mode can be used to minimize such risk.

Safe mode is entered by pressing [CTRL]+[X]. To save changes and quit safe mode, press [CTRL]+[X] again. To exit without saving the made changes, hit [CTRL]+[D]

Message Safe Mode taken is displayed and prompt changes to reflect that session is now in safe mode. All configuration changes that are made (also from other login sessions), while router is in safe mode, are automatically undone if safe mode session terminates abnormally. You can see all such changes that will be automatically undone tagged with an F flag in system history:

Now, if telnet connection (or winbox terminal) is cut, then after a while (TCP timeout is 9 minutes) all changes that were made while in safe mode will be undone. Exiting session by [Ctrl]+[D] also undoes all safe mode changes, while /quit does not.

If another user tries to enter safe mode, he’s given following message:

If too many changes are made while in safe mode, and there’s no room in history to hold them all (currently history keeps up to 100 most recent actions), then session is automatically put out of the safe mode, no changes are automatically undone. Thus, it is best to change configuration in small steps, while in safe mode. Pressing [Ctrl]+[X] twice is an easy way to empty safe mode action list.

HotLock Mode

When HotLock mode is enabled commands will be auto-completed.

To enter/exit HotLock mode press [CTRL]+[V].

Quick Help menu

F6 key enables a menu at the bottom of the terminal which shows common key combinations and their usage.

Command Line Interface

The console is used for accessing the MikroTik Router’s configuration and management features using text terminals, either remotely using a serial port, telnet, SSH, console screen within WinBox, or directly using monitor and keyboard. The console is also used for writing scripts. This manual describes the general console operation principles. Please consult the Scripting Manual on some advanced console commands and on how to write scripts.

Login Options

Console login options enable or disable various console features like color, terminal detection, and many other.

Additional login parameters can be appended to the login name after the ‘+’ sign.

If the parameter is not present, then the default value is used. If the number is not present then the implicit value of the parameter is used.

| Param | Default | Implicit | Description |

|---|---|---|---|

| «w» | auto | auto | Set terminal width |

| «h» | auto | auto | Set terminal height |

| «c» | on | off | disable/enable console colors |

| «t» | on | off | Do auto-detection of terminal capabilities |

| «e» | on | off | Enables «dumb» terminal mode |

Banner and Messages

The login process will display the MikroTik banner and short help after validating the user name and password.

After the banner can be printed other important information, like system note set by another admin, the last few critical log messages, demo version upgrade reminder, and default configuration description.

For example, the demo license prompt and last critical messages are printed

Command Prompt

At the end of the successful login sequence, the login process prints a banner that shows the command prompt, and hands over control to the user.

Default command prompt consists of user name, system identity, and current command path />

For example, change the current path from the root to the interface then go back to the root

Use up arrow to recall previous commands from command history, TAB key to automatically complete words in the command you are typing, ENTER key to execute the command, Control-C to interrupt currently running command and return to prompt and ? to display built-in help, in RouterOS v7, F1 has to be used instead.

The easiest way to log out of the console is to press Control-D at the command prompt while the command line is empty (You can cancel the current command and get an empty line with Control-C, so Control-C followed by Control-D will log you out in most cases).

It is possible to write commands that consist of multiple lines. When the entered line is not a complete command and more input is expected, the console shows a continuation prompt that lists all open parentheses, braces, brackets, and quotes, and also trailing backslash if the previous line ended with backslash-white-space.

When you are editing such multiple line entries, the prompt shows the number of current lines and total line count instead of the usual username and system name.

Sometimes commands ask for additional input from the user. For example, the command ‘ /password ‘ asks for old and new passwords. In such cases, the prompt shows the name of the requested value, followed by colon and space.

Hierarchy

The console allows the configuration of the router’s settings using text commands. Since there is a lot of available commands, they are split into groups organized in a way of hierarchical menu levels. The name of a menu level reflects the configuration information accessible in the relevant section.

For example, you can issue the /ip route print command:

Instead of typing `/ip route` path before each command, the path can be typed only once to move into this particular branch of the menu hierarchy. Thus, the example above could also be executed like this:

Each word in the path can be separated by space (as in the example above) or by «/»

Notice that the prompt changes in order to reflect where you are located in the menu hierarchy at the moment. To move to the top level again, type » / «

You can also use / and .. to execute commands from other menu levels without changing the current level:

Item Names and Numbers

Many of the command levels operate with arrays of items: interfaces, routes, users, etc. Such arrays are displayed in similarly-looking lists. All items in the list have an item number followed by flags and parameter values.

To change the properties of an item, you have to use the set command and specify the name or number of the item.

Item Names

Some lists have items with specific names assigned to each of them. Examples are interface or user levels. There you can use item names instead of item numbers.

You do not have to use the print command before accessing items by their names, which, as opposed to numbers, are not assigned by the console internally, but are properties of the items. Thus, they would not change on their own. However, there are all kinds of obscure situations possible when several users are changing the router’s configuration at the same time. Generally, item names are more «stable» than the numbers, and also more informative, so you should prefer them to numbers when writing console scripts.

Item Numbers

You can specify multiple items as targets to some commands. Almost everywhere, where you can write the number of items, you can also write a list of numbers.

General Commands

| Property | Description |

|---|---|

| add | This command usually has all the same arguments as a set, except the item number argument. It adds a new item with the values you have specified, usually at the end of the item list, in places where the order of items is relevant. There are some required properties that you have to supply, such as the interface for a new address, while other properties are set to defaults unless you explicitly specify them. |

Input Modes

It is possible to switch between several input modes:

Quick Typing

/inte[Tab]_ becomes /interface _

If there is more than one match, but they all have a common beginning, which is longer than that what you have typed, then the word is completed to this common part, and no space is appended:

/interface set e[Tab]_ becomes /interface set ether_

If you’ve typed just the common part, pressing the tab key once has no effect. However, pressing it for the second time shows all possible completions in compact form:

Another way to press fewer keys while typing is to abbreviate command and argument names. You can type only the beginning of the command name, and, if it is not ambiguous, the console will accept it as a full name. So typing:

It is possible to complete not only the beginning, but also any distinctive sub-string of a name: if there is no exact match, the console starts looking for words that have string being completed as first letters of a multiple word name, or that simply contain letters of this string in the same order. If a single such word is found, it is completed at the cursor position. For example:

Console Search

Console search allows performing keyword search through the list of RouterOS menus and the history. The search prompt is accessible with the [Ctrl+r] shortcut.

Internal Chat System

RouterOS console has a built-in internal chat system. This allows remotely located admins to talk to each other directly in RouterOS CLI. To start the conversation prefix the intended message with the # symbol, anyone who is logged in at the time of sending the message will see it.

Safe mode mikrotik

All MikroTik RouterOS devices keep a history of user actions. The history is accessible through Winbox ⇢ System ⇢ History or through terminal/ssh using /system history print detailed. Note that Winbox shows the latest change at the bottom, while the terminal shows the latest at the top.

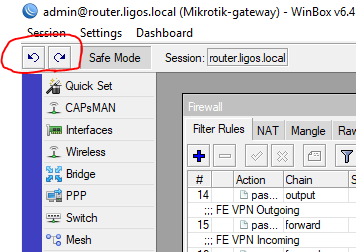

In the top left section of the Winbox interface you can use the arrow back to undo (go back) and the arrow forward to redo (go forward again, after going back). Using terminal you can type /undo or /redo.

In the history list, you will see an U at the left side if the action can be undone, and an R if it can be redone. If you can’t see anything in the column in Winbox, try to increase the column width.

The history list is global for all users, so what one user changes can be undone and redone by other users. If one user undo some changes, they can only be redone, while no other changes have been made in the router. Say, if you undo 5 changes, and you yourself or another user then make another change, the undid changes are removed from the history list, and it will only show the older changes, and the new change that was done by you or another user.

Safe mode

Safe mode is also very convenient when you are making changes, you are not really sure will work. If something breaks, you can then quickly close the connection and all your changes will be dropped, and everything is back as it was.

While you are in safe mode, RouterOS adds «floating-undo» actions, marked with a «F» in the history. If you leave safe mode normally your changes are saved, and the F actions, will become U actions that can be undone. If you quit safe mode without saving, the F actions are removed.

In the terminal, you can enter safe mode with CTRL+X, and leave safe again with CTRL+X which saves your changes. If you want to leave safe mode and drop your changes, in the terminal you can press CTRL+D.

Note that there can at any time only be one user on the same device with safe on. If somebody else has safe mode on and you need to use it, you can use CTRL+X in the terminal, which will allow you to take the safe mode session from the other user. You will be presented with 3 options:

If you happen to press CTRL+V you enter hot lock mode, which is shown in the console with command lines begginning with >>. In hotlock mode, the console will complete (auto-complete) your words even without pressing tab. You can disable hotlock again with CTRL+V.

Also note, that if you in Winbox use the New Terminal icon in the menu, to enter terminal commands, you are actually doing a local telnet login to the router. This means you can’t release safe mode from the terminal if you have started safe mode with the Winbox button. But RouterOS still reverts changes both in Winbox and in your New terminal if you disconnect without leaving safe mode first. That is because disconnecting without closing safe mode, reverts all changes done by you or any other user, while you where in safe mode.

If you quit Winbox while in safe mode, Winbox will alert you that you need to stop safe mode before you quit, to save your changes. If you proceed, all your changes are dropped immediately. But if you loose the connection while using Winbox, RouterOS will per default wait 9 minutes before it drops your changes. This allows you to regain the connection, if you lost it due to bad internet connectivity and save your changes, that would otherwise be lost.

As a default the history stores the last 100 commands since last reboot. If you while you are in safe mode enter more than 100 commands, all the commands will be saved!

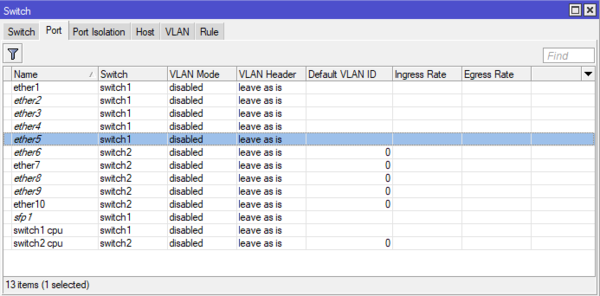

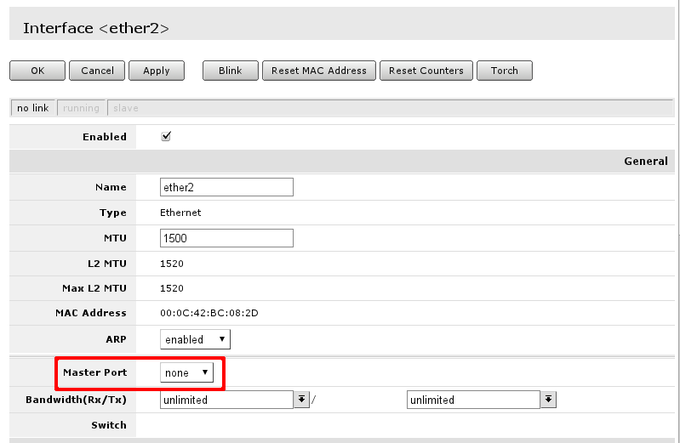

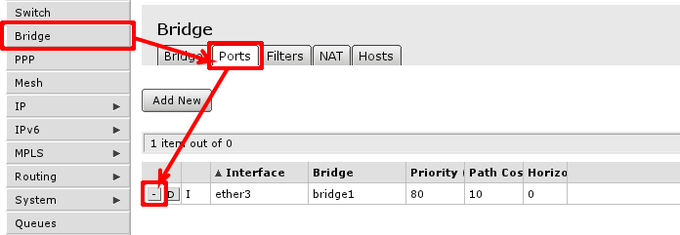

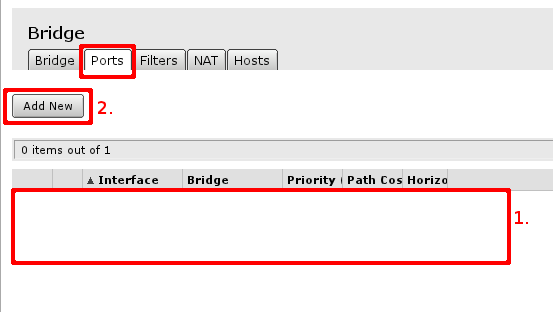

There is one case where safe mode will not save you. If the port you are connecting to the MikroTik to, is a slave port to another master port, and you set the port you connect to as «None», to create it as a new master, you will loose access and safe mode will not help you.

Tikdis is official danish distributor of MikroTik routers, switches, WiFi equipment and all other MikroTik devices. We are certified administrators and engineers in MikroTik equipment.

Contact Us

Tikdis

Aarhusvej 201

DK-8464 Galten

Denmark

Mikrotik – Safe Mode

Whenever you work on a network device there is a chance that you execute the wrong command and you lose connection. This can be bad, mostly if you are far away from the device or many people are affected.

In situations like this is when safe mode can be a lifesaver. When safe mode is enabled changes take affect but are not saved. If connection is dropped unexpectedly all changes are going to be reverted. When? Timeout is 9 minutes. If you are logged in via web or Winbox you’ll find the safe mode button on bottom left, if you use ssh press CTRL+X to enable or disable safe mode. When you exit safe mode changes are saved. To exit click again the button; via ssh you exit with /quit – changes are also saved, with CTRL+D they are not.

Also good to know that in case another user logs in while the device is in safe mode they are prompted about safe mode. When in safe mode on web/Winbox the button stays pushed, via ssh there is text before each line. In history the are also flagged with F – floating-undo.

You can find more details in the official documentation: https://wiki.mikrotik.com/wiki/Manual:Console#Safe_Mode

Leave a Reply Cancel reply

This site uses Akismet to reduce spam. Learn how your comment data is processed.

Безопасная удаленная работа с MikroTik. Как не потерять связь с устройством

Включение Safe Mode (Безопасного режим) в оборудовании MikroTik позволяет, в случае потери связи с устройством, отменить последние сделанные изменения.

В консоли Safe Mode включается комбинацией клавиш CTRL+X, в интерфейсе Winbox вверху есть кнопка «Safe Mode». Если из-за неправильной настройки связь с устройством оборвется, то максимум через 9 минут изменения будут отменены.

Отменять неправильно выполненную конфигурацию можно также через скрипт.

Для начала сохраним текущую рабочую конфигурацию:

После создания его необходимо запустить командой:

и через 900 секунд (это 15 минут) он восстановит настройки из сохраненного ранее файла настроек. Если выполняя настройки связь с устройством не прервалась до истечения 15 минут, скрипт можно остановить командой:

Вновь сохранить конфигурацию, запустить скрипт и продолжить настройку устройства.

Однако если перезагрузить устройство скрипт не будет выполнен.

На случай зависания также можно настроить Watchdog, который будет пинговать какой нибудь хост или сайт, и если с ним пропадет связь, то будет выполнена перезагрузка устройства. Однако неправильные введенные вами настройки из-за которых возможно пропала связь, останутся как были и устройство будет постоянно перезагружаться через указанное количество времени.

Приведу пример команды для его настройки:

Вливайтесь в общение

Добавить комментарий Отменить ответ

Создаем файлы текущей конфигурации zzz.backup и xxx.rsc (последний читабелен в текстовом редакторе)

system backup save name=zzz

export compact file=xxx или export file=xxx

Создаем два скрипта: первый, пере заливает конфиг из файла zzz.backup с ребутом по прошествии 10 минут после запуска; второй, применяет конфиг поверх текущего из файла xxx.rsc без ребутания по прошествии 10 минут после запуска.

/system script

add name=zzz owner=admin policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive source=\

«:delay 600;\r\

\n:log info message=\»Restore config ZZZ.BACKUP (SCRIPT ZZZ)\»;\r\

\n/system backup load name=zzz.backup»

add name=xxx owner=admin policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive source=»:delay 600;\r\

\n:log info message=\»Restore settings after a failed change (SCRIPT XXX)\»;\r\

\n/import file-name=xxx.rsc»

Примененние скрипта:

system script run zzz

system script run xxx

Но есть проблема при выполнении скрипта zzz

[admin@MikroTik] > system script run zzz

Проходит 10 минут и выдает запрос на ввод пароля:

password:

а после пароля ещё и подтверди:

Restore and reboot? [y/N]:

Что естественно гадит всю задумку…

Убрать из скриптов owner=admin не помогает, он добавляется по дефолту. Кто знает, как обойти запрос на ввод пароля и последующее подтверждение, отпишите сюда.

:log info message=\»Restore config ZZZ.BACKUP (SCRIPT ZZZ)\»;

Данная запись в лог тоже бесполезна (добавил в скрипт для идеи), т.к. при пере заливке лог обнулится. Но очень неплохо было бы придумать как это обойти, чтоб можно было видеть события до пере заливки!

С safe Mode весело.

Открыл winbox. открыл терминал. Нажал ctrl+x. safe mode taken, все дела. Удалил в стенке правило входа по www и сменил себе ip. Произошло отсоединение. Через несколько секунд все восстановилось.

Ок, подумал я. Снова нажал ctrl+x и начал менять правила. Связь прервалась и больше я его не увидел. Я в Одинцово. Устройство в Липецке. Звоню туда и прошу поставить старый добрый asus rt-n65u вместо этого микротика. С ним все снова заработало, но ехать придется все равно, ибо роутер им отдавать в выходные, а с понедельника работать. класс.

Меня Safe Mode тоже подводил на RouterOS 6.20. Как-то раз включил его через Winbox, изменил IP-адрес интерфейсу, связь оборвалась, IP-адрес оказался не рабочий, прождал когда вернется предыдущая конфигурация, но она так и не вернулась, попросил чтобы устройство перезагрузили, а ему хоть бы что — все изменения сохранены. Как вариант чтобы не ехать могут сбросить MikroTik на стандартные, подключить ethernet кабелем к компьютеру или консольным, и подключить интернет к компьютеру через вторую сетевую, или Wi-Fi, или мобильный телефон подключенный по USB. Потом запустить например TeamViewer для управления.

На одной фирме делал так, но не здесь. Тут полные дубы, в плане компьютеров. Не то, что бы не смогли бы. Страх у них.

Если только разбираться с шедулером, что бы в фоновом режиме и только в нем он отсчитывал время перед восстановлением конфига. Ну и прибивание задания, если все ок.

Никаких шеллов. Шелл может «развалиться» сам и все его защиты и планировщики вместе с ним при определенной ситуации.

В шелле, что в cui, что в gui настраивай, что хочешь. стенки и прочие. но только не систему отсчета и восстановления. ее как-то в фон нужно засунуть.

Что надо сделать при удалённой работе с Mikrotik. Аналог Reload у Cisco.

1. Safe Mode.

При входе в терминал, нажимаете Ctrl-X – теперь при разрыве связи с роутером настройки скинуться на конфигурацию которая была ДО нажатия. В отличии от reload не надо задавать время и в случае ошибки ждать когда сработает таймер – срабатывает сразу, как пропадает связь между тем кто конфигурирует и MikroTik. Также нет вечной проблемы с тем, что забываешь отменить reload :).

После окончание конфигурирования опять нажимаем Ctrl-X и выходим из сейфмода. Так же можно нажать Ctrl+D и отменить все внесённые изменения (к примеру если вам не нравится, что вы сделали и хотите сделать откат настроек).

Плюсы:

Минусы:

Также можно включить через WinBox:

2. Эмуляция reload – делается с помощью скриптовой системы RouterOS.

Создадим скрипт reload (ну или с любым другим именем, следующего содержания

Теперь перед началом изменения конфигурации запускаем данный скрипт. И через заданное в delay время он заменит конфигурацию и перезагрузит роутер. Отменить выполнение можно либо командой –

system script job remove [find script=reload]

(вместо reload имя скрипта), либо через WinBox (Systems – Scripts – вкладка jobs – и удаляем нашу задачу)

Плюсы:

Минусы:

Winbox

Winbox is a small utility that allows the administration of MikroTik RouterOS using a fast and simple GUI. It is a native Win32 binary but can be run on Linux and macOS (OSX) using Wine. All Winbox interface functions are as close as possible mirroring the console functions, that is why there are no Winbox sections in the manual. Some advanced and system critical configurations are not possible from the Winbox, like MAC address change on an interface Winbox changelog

From Winbox v3.14, the following security features are used:

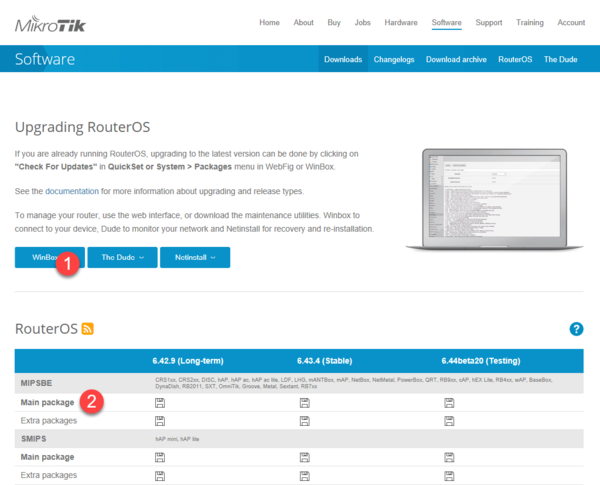

Starting Winbox

Winbox loader can be downloaded from the MikroTik download page. When winbox.exe is downloaded, double click on it, and the Winbox loader window will pop up. There are two Winbox loader modes: simple which is enabled by default and advanced.

Simple mode

When you open Winbox loader for the first time simple mode layout will be used:

To connect to the router enter the IP or MAC address of the router, specify username and password (if any) and click on the Connect button. You can also enter the port number after the IP address, separating them with a colon, like this 192.168.88.1:9999. The port can be changed in the RouterOS services menu.

It is recommended to use an IP address whenever possible. MAC session uses network broadcasts and is not 100% reliable.

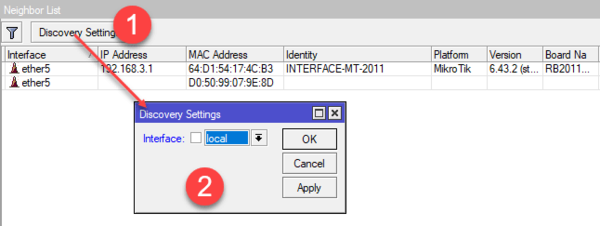

You can also use neighbor discovery, to list available routers use the Neighbors tab:

From the list of discovered routers, you can click on the IP or MAC address column to connect to that router. If you click on IP address then IP will be used to connect, but if you click on MAC Address then the MAC address will be used to connect to the router.

Buttons/check-boxes and Other Fields

Menu Items

Advanced mode

Additional Winbox loader parameters are revealed when an advanced mode is enabled with Tools → Advanced Mode:

Buttons/check-boxes and Other Fields

Managed routers list is encrypted, but it can still be loaded in other Winbox without problems IF the master password is not set for it!

Command Line

It is possible to use the command line to pass connect to, user and password parameters automatically:

For example (with no password):

Will connect to router 10.5.101.1 with user «admin» without a password.

It is possible to use the command line to pass connect to, user, and password parameters automatically to connect to the router through RoMON. In this case, RoMON Agent must be saved on the Managed routers list so Winbox would know the user and password for this device:

For example (with no password):

Will connect to router D4:CA:6D:E1:B5:7D through 10.5.101.1 RoMON Agent with user «admin» without a password.

IPv6 connectivity

Winbox supports IPv6 connectivity. To connect to the router’s IPv6 address, it must be placed in square braces the same as in web browsers when connecting to the IPv6 server. Example:

when connecting to the link-local address interface index must be entered after the %:

Port number is set after the square brace when it is necessary to connect Winbox to other port than the default:

Winbox neighbor discovery is capable of discovering IPv6 enabled routers. There are two entries for each IPv6 enabled router, one entry is with IPv4 address and another one with IPv6 link-local address. You can easily choose which one you want to connect to.

Run Winbox on macOS

Starting with macOS 10.15 Catalina, Apple has removed support for 32bit applications, meaning it is no longer possible to use regular Wine and regular Winbox in this OS. Wine has made available a 64bit version for macOS, and MikroTik has released a special Winbox64.exe version as well.

If you have used Wine previously, we recommend you first delete the previous Wine application and the Wine settings directory in your home folder:

To run Winbox64 the following steps are required.

The file should look like this (make sure your paths are correct here):

If you are running macOS Big Sur, instead of «nano

/.zprofile», you have to edit «nano

The above now works also on M1 processor-based Apple devices if you install Wine64 v6 or above (See link in article).

Run Winbox on Linux

It is possible to run Winbox on Linux by using Wine emulation software. Make sure that the Microsoft font pack is installed, otherwise, you may see distortions.

Interface Overview

Winbox interface has been designed to be intuitive for most of the users. The interface consists of:

The title bar shows information to identify with which router Winbox session is opened. Information is displayed in the following format:

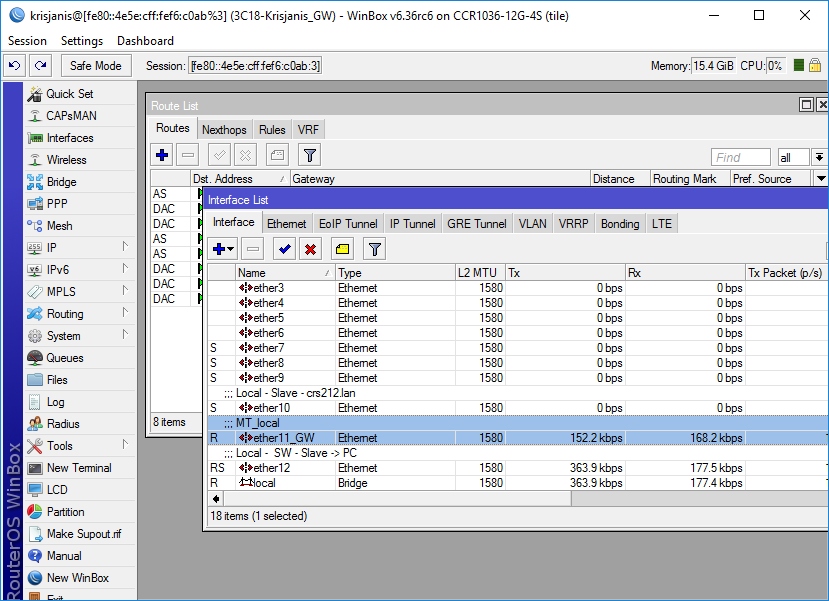

From screenshot above we can see that user krisjanis is logged into router with IPv4/IPv6 address [fe80::4e5e:cff:fef6:c0ab%3]. Router’s ID is 3C18-Krisjanis_GW, currently installed RouterOS version is v6.36rc6, RouterBoard is CCR1036-12G-4S and platform is tile.

On the Main toolbar’s left side is located:

More about Safe mode and undoing performed actions read in this article.

On the right side is located:

Work Area and Child Windows

Winbox has an MDI interface meaning that all menu configuration (child) widows are attached to the main (parent) Winbox window and is showed in the work area.

Child windows can not be dragged out of the working area. Notice in the screenshot above that the Interface window is dragged out of the visible working area and a horizontal scroll bar appeared at the bottom. If any window is outside visible work area boundaries the vertical or/and horizontal scrollbars will appear.

Child window menu bar

Each child window has its own toolbar. Most of the windows have the same set of toolbar buttons:

Almost all windows have a quick search input field on the right side of the toolbar. Any text entered in this field is searched through all the items and highlighted as illustrated in the screenshot below

Notice that on the right side next to the quick find input filed there is a drop-down box. For the currently opened (IP Route) window, this drop-down box allows to quickly sort out items by routing tables. For example, if the main is selected, then only routes from the main routing table will be listed.

A similar drop-down box is also in all firewall windows to quickly sort out rules by chains.

Sorting out displayed items

Almost every window has a Sort button. When clicking on this button several options appear as illustrated in the screenshot below

The example shows how to quickly filter out routes that are in the 10.0.0.0/8 range

As you can see from the screenshot Winbox sorted out only routes that are within the 10.0.0.0/8 range.

Comparison operators (Number 3 in the screenshot) may be different for each window. For example «Ip Route» window has only two is and in. Other windows may have operators such as «is not», «contains», «contains not».

Winbox allows building a stack of filters. For example, if there is a need to filter by destination address and gateway, then

You can also remove unnecessary filters from the stack by pressing the [-] button.

Customizing list of displayed columns

By default, Winbox shows the most commonly used parameters. However sometimes it is needed to see other parameters, for example, «BGP AS Path» or other BGP attributes to monitor if routes are selected properly.

Winbox allows to customize displayed columns for each individual window. For example to add BGP AS path column:

Changes made to window layout are saved and next time when Winbox is opened the same column order and size are applied.

Detail mode

It is also possible to enable Detail mode. In this mode all parameters are displayed in columns, the first column is the parameter name, the second column is the parameter’s value.

To enable detail mode right mouse click on the item list and from the popup menu pick Detail mode

Category view

It is possible to list items by categories. In this mode, all items will be grouped alphabetically or by another category. For example, items may be categorized alphabetically if sorted by name, items can also be categorized by type like in the screenshot below.

To enable Category view, right mouse click on the item list and from the popup menu pick Show Categories

Drag & Drop

It is possible to upload and download files to/from the router using Winbox drag & drop functionality. You can also download the file by pressing the right mouse button on it and selecting «Download».

Traffic monitoring

Winbox can be used as a tool to monitor the traffic of every interface, queue, or firewall rule in real-time. The screenshot below shows Ethernet traffic monitoring graphs.

Item copy

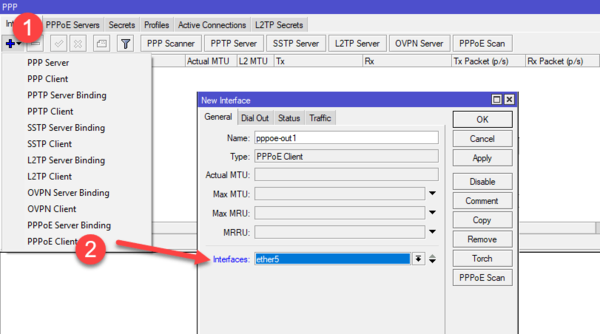

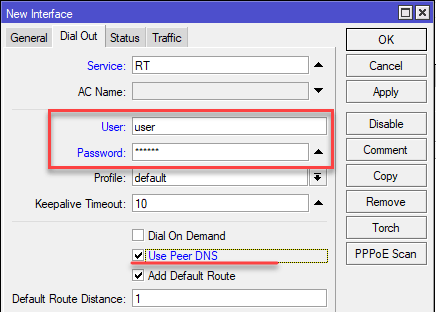

This shows how easy it is to copy an item in Winbox. In this example, we will use the COPY button to make a Dynamic PPPoE server interface into a Static interface.

This image shows us the initial state, as you see DR indicates «D» which means Dynamic:

Double-Click on the interface and click on COPY:

A new interface window will appear, a new name will be created automatically (in this case pppoe-in1)

After this Down/Up event this interface will be Static:

Transferring Settings

Troubleshooting

Winbox cannot connect to the router’s IP address

Make sure that the Windows firewall is set to allow Winbox connections or disable the windows firewall.

I get an error ‘(port 20561) timed out’ when connecting to routers mac address

Windows (7/8) does not allow mac connection if file and print sharing is disabled.

I can’t find my device in WinBox IPv4 Neighbors list or MAC connection fails with «ERROR could not connect to XX-XX-XX-XX-XX-XX»

Most of the network drivers will not enable IP stack unless your host device has an IP configuration. Set IPv4 configuration on your host device.

Sometimes the device will be discovered due to caching, but MAC connection will still fail with «ERROR: could not connect to XX:XX:XX:XX:XX:XX

Safe mode mikrotik

Mon May 23, 2016 7:50 pm

Re: Winbox Safe mode

Tue May 24, 2016 12:40 pm

Re: Winbox Safe mode

Tue May 24, 2016 8:29 pm

On Winbox doesnt work well.

I was remotely logged in, used Safe Mode, deleted the WAN interface, obviously got kicked out.

Instructed a helper to reboot the Router (unplugging/plugging the PSU) and the WAN interface never came back.

Went physically next to the router and plugged an ethernet cable, used the LAN interface and I see the WAN interface is not there,

Added the WAN interface and everything came online.

Doesnt protect you much from deleting stuff and then asking a person on the remote site to reboot the router.

Im using Winbox 3.4 on RouterOS 6.35.2 running on a CRS125-24G-1S

Re: Winbox Safe mode

Wed May 25, 2016 2:45 pm

I have the same problem. I was connected by a PPTP connection to a remote Omnitik. I enabled Safe mode, changed the IP address on an ethernet port, and Winbox disconnected after a couple of seconds.

Winbox version 3.4, Router OS is 6.35.2

Re: Winbox Safe mode

Wed May 25, 2016 3:19 pm

Re: Winbox Safe mode

Wed May 25, 2016 3:23 pm

Re: Winbox Safe mode

Wed May 25, 2016 7:12 pm

Well, the link came back after 20 minutes, and I was able to login.

It is a pretty long time. Can the time be set to lower that?

In my Ubiquity Nano station M2, the «timeout» is 15 seconds. Which is sometimes too short, but 1 minute would be fast enough for Mikrotik.

Can that be a setting added in Winbox in the next release? For example, if you press Safe mode button, a new window will appear where you can fill in the minutes (or seconds) to wait for a response.

Re: Winbox Safe mode

Wed May 25, 2016 8:01 pm

Re: Winbox Safe mode

Wed May 25, 2016 9:55 pm

Re: Winbox Safe mode

Wed Jun 01, 2016 2:32 pm

i am using Ubuntu with wine, RB433AH and CRS125-24G-1S-2HnD-IN with ROS 6.35.2

on console, the config will revert after 20 seconds disconnected

on winbox (v3.4), the config never revert after waiting for 1o minutes..

Re: Winbox Safe mode

Tue Jun 28, 2016 1:20 pm

same here with metal2 SHPn running 6.35.4 and winbox v3.4.

safe mode does not revert to previous settings (e.g. wlan client mode changed).

mikrotik please have a look at ubiquiti’s solution for safe-mode. it’s better in my oppinion.

Re: Winbox Safe mode

Tue Jun 28, 2016 3:57 pm

Re: Winbox Safe mode

Tue Jun 28, 2016 9:42 pm

Seriously.. This just cost me 2 HOURS OF DRIVING.

Sheesh. fix the stupid button already. Wifi auto scanned, lost connection.

This is a joke guys, c’mon.

Re: Winbox Safe mode

Wed Jun 29, 2016 10:53 am

Re: Winbox Safe mode

Mon Jul 04, 2016 11:51 am

I had the same issue.

I was in Safe Mode, while testing I’ve disabled the WAN interface by accident, off course it disconnected me but never reconnected again. So Safe Mode doesn’t work.

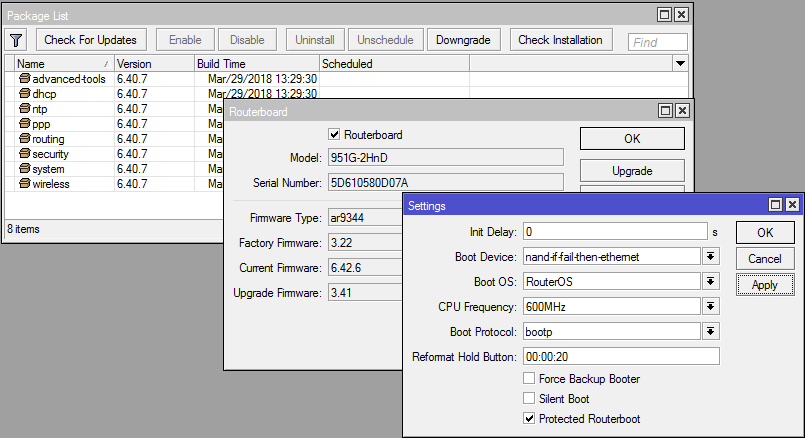

The router is 951G-2HnD, firmware v3.24, routerOS v6.32.4.

OS is Windows 7 Pro 64bit (fully updated), Winbox v3.4.

Please fix this, now I need to drive there and lose a lot of time.

Re: Winbox Safe mode

Tue Dec 05, 2017 10:55 am

Any updates?

I’m working with different ROs versions (some RB using 6.19 and others 6.34), I have big troubles with RSTP and I’m not sure I can get connection with remote device if changing some parameter.

Why don’t do this: